ESET Inspect’i sarnase tööjaama tuvastamise ja reageerimise (EDR) tööriista kasutamine on teie turvalisuse suurendamisel oluline samm edasi. Kui teie seni kasutatud turvatoodete oodatav väljund on vaid teave selle kohta, et tuvastused on tehtud, ohud blokeeritud ja pahatahtlikud failid kustutatud, siis on teie turvatehnika olnud suuresti passiivne. Selline lähenemine ei ole ideaalne, kuid on arusaadav, kui organisatsiooni IT-personalil ei ole aega või tehnilisi oskusi, et võtta turvalisuse tagamisel aktiivsem roll.

Siiski näitab avastamis- ja reageerimislahendusse investeerimine tervet uudishimu selle suhtes, mis toimub kardina taga. Avastamis- ja reageerimistoode annab IT-administraatoritele ülevaate arvutis toimuvatest sündmustest, näiteks käivitunud skriptidest, täidetud käskudest, HTTP(S)-päringutest, TCP/IP-ühendustest, DNS-päringutest, registri muutustest, failitöödest, protsessimuutustest jne.

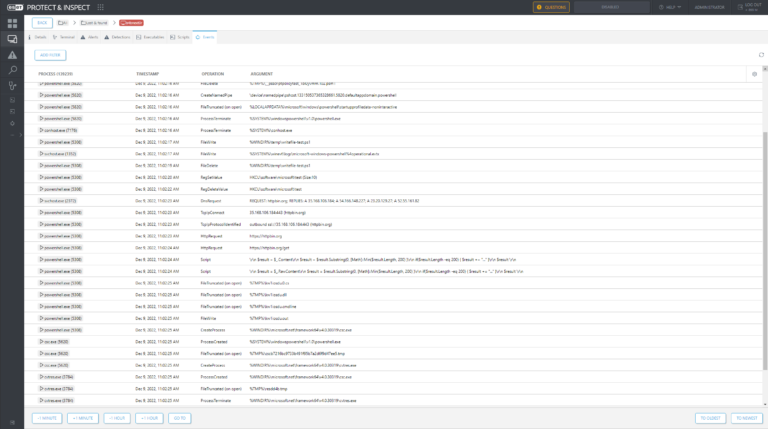

Joonis 1 näitab osa sündmuste põhjalikust loetelust, mida ESET Inspect saab pakkuda.

Selleks, et aidata kõiki neid andmeid mõistlikult kasutada, on tuvastus- ja reageerimistoode varustatud reeglitega, mille abil saab kindlaks teha konkreetsed sündmused või sündmuste jadad, mis on kahtlased või väärivad jälgimist. Kuna meie EDR-lahenduse saab ühendada ESET LiveGrid süsteemiga, on ESETi turvainsenerid ESET Inspecti reegleid täiustanud, et võtta vajaduse korral arvesse käivitatavate failide mainet ja populaarsust.

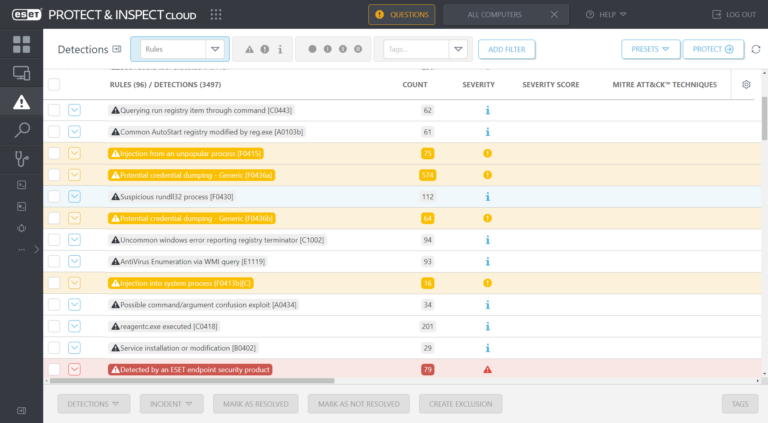

Joonis 2 näitab, kuidas reeglid seavad ESET Inspecti konsoolis istuvale IT-administraatorile esitatud sündmused tähtsuse järjekorda.

Pärast esialgset kasutuselevõttu vallanduvad paljud tuvastused tõenäoliselt ohutute sündmuste tõttu, kuni EDR-lahendust optimeeritakse. Edaspidi käsitleme ainult ESETi EDR-lahendust, kui ei ole märgitud teisiti.

Avastamise ja reageerimise optimeerimine teie keskkonna jaoks

Igal organisatsioonil on oma võrgustikus olevate arvutite poolt tekitatud healoomuliste sündmuste baastase. Seega on IT-administraatori esimene ülesanne vaadata läbi tuvastused ja mõista, millised näevad välja “normaalsed”.

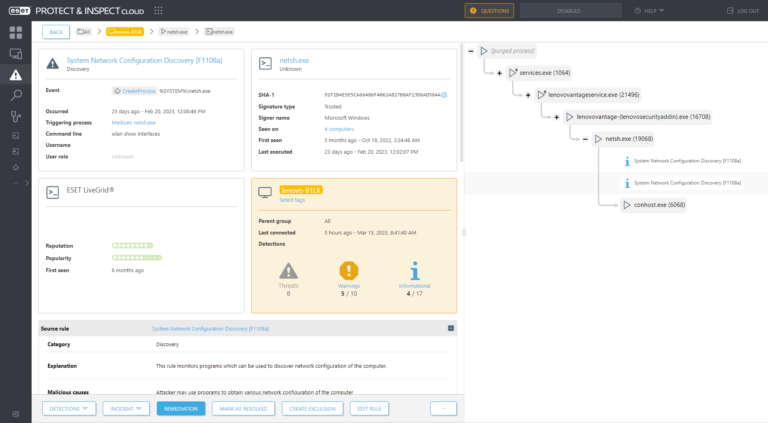

Näiteks, Joonis 3 näitab tuvastusi reeglist, mis on loodud süsteemi võrgukonfiguratsiooni kohta tehtud sondidest teatamiseks – tehnika, mida tavaliselt kasutavad küberkuritegevuse pahavara ja lunavara ning antud juhul ka Lenovo Vantage Service.

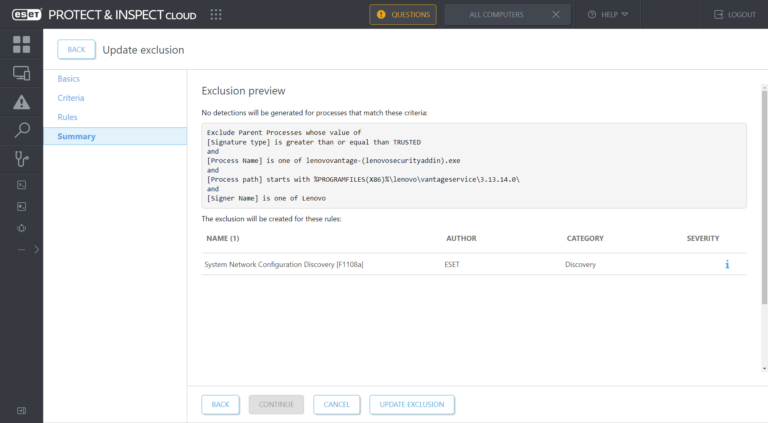

Kui organisatsioon lubab Lenovo Vantage’i kasutamist, siis võib IT-administraator luua selle tegevuse jaoks välistuse, nagu on näidatud aadressil Joonis 4. Kui organisatsioonil ei ole Lenovo seadmeid või kui see tegevus toimus mitte-Lenovo seadmega, on see iseenesest tõenäoline kahtlane sündmus!

Siin kehtib välistamine ainult Lenovo Vantage Service’i versiooni 3.13.14.0 kohta, kuid te võite protsessi tee lõpust eemaldada versiooni numbri, et välistada kõik versioonid. Selle otsuse keskmes on riski ja müra tasakaalustamine – valik, mida tuleb pidevalt korrata iga EDR-konsooliga töötamise ajal.

Kõikide teie organisatsioon poolti oodatavate sündmuste jaoks vajalike välistuste väljatöötamine võtab aega. Kuigi IT-administraatorid peaksid võtma aega, et tutvuda oma organisatsiooni võrguga, kontrollides tuvastusi käsitsi ja luues neile vajaduse korral välistusi, pakub ESET Inspect õpperežiimi, mis automatiseerib välistuste loomist ja millel on isegi eelnevalt kirjutatud välistused, mida saab aktiveerida. Esimesel juhul peaksid IT-administraatorid kõik automaatsed välistused üle vaatama.

Väärtuse maksimeerimine kohandatud eeskirjadega

Kuigi ESET Inspecti uued versioonid tulevad tavaliselt koos uute reeglitega, ei pea IT-administraatorid ootama, et ise uusi reegleid kirjutada. ESET Inspect annab turvakaitsjatele volitused, andes neile nii sügava ülevaate sündmustest kui ka otsustusõiguse selle kohta, mida jälgitakse kohandatud reeglite ja välistuste kaudu. Administraatorid saavad isegi häälestada vaikimisi ja kohandatud reegleid agressiivsete reageerimistoimingutega, nagu protsesside tapmine, protsesside blokeerimine nende hashide järgi ja arvutite isoleerimine võrgust.

Just siin saavad organisatsioonid ESET Inspecti investeeringust kõige rohkem kasu: kirjutades reegleid, mis käsitlevad nende prioriteetsed riskivaldkonnad. Illustreerime seda ESETi turvainseneride laudadelt võetud uute reeglitega.

Uued ESET Inspect reeglid LNK-failide jaoks paigaldatud ISO-des

2022. aasta aprillis avastas ESET, et Emotet katsetab tehnikat, mille abil saab mööda minna veebimärgist, saates e-posti manustes lühifaile (LNK). Et mitte alla jääda, on teised pahavara tüved, nagu BumbleBee, Qbot ja BazarLoader samuti LNK-failidega eksperimenteerinud, kuid seda ISO-kettapiltides.

Kuna ESET Inspect saab jälgida LNK-faile ja tuvastada paigaldatud ISOsid (keskkonnamuutujate %CDROM% ja %RemovableDrive% abil), on see suurepärane võimalus uute reeglite, mis suudavad seda tehnikat jälgida, kirjutamiseks,. Käime läbi neli uut reeglit, mis on saadaval ESET Inspecti versiooniga 1.9.

1. Võimalik LNK kuritarvitamine ISO küljelaadetava DLL-i poolt [D0451]

See reegel jälgib, kas eemaldatavalt või CD-ROM-kettalt (sealhulgas paigaldatud ISO-kujutiselt) ja eemaldataval või CD-ROM-kettal asuva LNK-faili abil käivitatud esivanemaprotsessi abil laaditud kahtlast DLL-i jälgitakse.

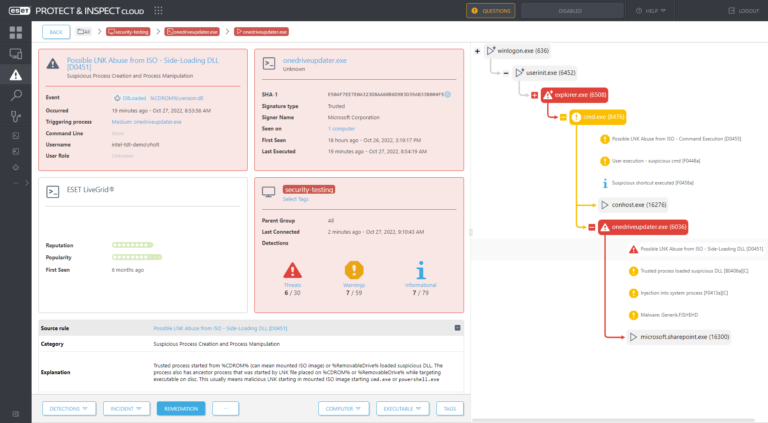

Joonis 5 näitab, et seda reeglit testitakse Brute Ratel C4 kasuliku koormuse edastamise mehhanismi suhtes. Tuvastus tehakse pärast sündmuste ahelat, mis käivitatakse topeltklõpsuga LNK-failile paigaldatud ISO-l, millel on kolm huvipakkuvat komponenti:

- LNK fail – Roshan-Bandara_CV_Dialog.lnk

- Käivitatav – onedriveupdater.exe

- DLL – version.dll

Siin käivitub reegel, sest kahtlane version.dll laaditakse usaldusväärse protsessi poolt, mis töötab onedriveupdater.exe. Selle käivitas protsess, mis käivitas cmd.exe, mis käivitati, kui ohver topeltklõpsas Roshan-Bandara_CV_Dialog.lnk.

Tegelikult tuvastab see reegel DLL-i kõrvallaadimist, mille puhul ründaja käivitab seadusliku käivitatava programmi ja kuritarvitab selle käivitatava programmi nõuet konkreetse DLL-faili kohta, paigutades nõutava failinimega pahatahtliku DLL-i ettenähtud laadimisjärjekorras varasemaks, kui seadusliku DLL-i. Antud juhul paigutati pahatahtlik DLL samasse kataloogi kui käivitatav fail.

2. Võimalik LNK kuritarvitamine ISO poolt – süsteemi binaarproxy täitmine [D0452]

See reegel jälgib, et kahtlast DLL-i täidaks rundll32.exe, regsvr32.exe või odbcconf.exe, kui nii DLL kui ka LNK-fail, mis käivitas protsessi, mis käivitas ühe neist süsteemi binaarsüsteemidest, asuvad eemaldataval ketastelvõi CD-ROM-kettal.

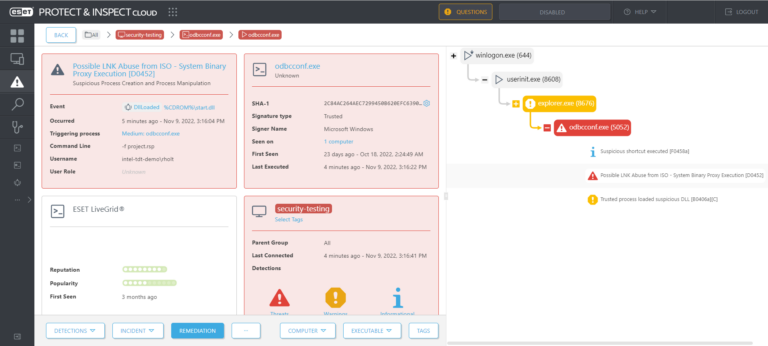

Joonis 6 näitab seda reeglit, mida testitakse BumbleBee kasuliku koormuse edastamise mehhanismi suhtes. Tuvastus tehakse pärast sündmuste ahelat, mis käivitatakse topeltklõpsuga LNK-failile paigaldatud ISO-l, millel on kaks huvipakkuvat komponenti:

- LNK fail – projekti nõuded.lnk

- DLL – start.dll

Siin käivitub reegel, sest kahtlase start.dll-i täidab protsess odbcconf.exe, mis käivitati, kui ohver topeltklõpsas projekti requirements.lnk. Nii LNK-fail kui ka DLL on paigaldatud ISO-kujul.

Tegelikult tuvastab see reegel usaldusväärsete süsteemi binaarsüsteemide kuritarvitamist pahatahtlike DLL-ide käivitamiseks.

3. Võimalik LNK kuritarvitamine ISO-st – Living Off The Land Binary [D0453]

See reegel jälgib protsessi, mis töötab maapealse binaarsüsteemi (LOLBin), mille eelkäija protsess on käivitunud LNK-failist eemaldataval või CD-ROM-kettal.

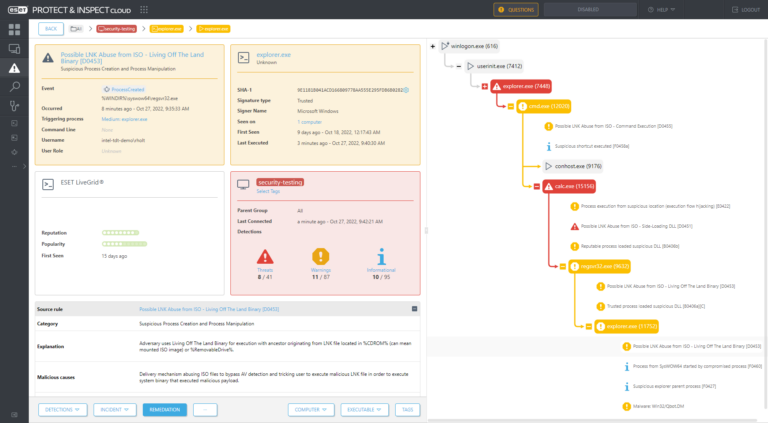

Joonis 7 näitab reeglit, mida testitakse Qbot’i kasuliku koormuse edastamise mehhanismi suhtes. Tuvastus tehakse pärast sündmuste ahelat, mis käivitub topeltklõpsuga LNK-failile paigaldatud ISO-l, käivitades käsurea ja viib kahe maabuva binaarkoodi kuritarvitamiseni: regsvr32.exe ja explorer.exe.

Tegelikult tuvastab see reegel LOLBins’i kuritarvitamist, mis on sisseehitatud utiliidid või binaarsed programmid, mis tulevad koos operatsioonisüsteemiga, aidates seega ründajatel jääda radari alla.

4. Võimalik LNK kuritarvitamine ISO-st – käsu täitmine [D0455]

See reegel jälgib protsessi, mis töötab ühe 10 binaarsest failist, näiteks cmd.exe, powershell.exe ja rundll32.exe, mis käivitati LNK-failist eemaldataval või CD-ROM-kettal.

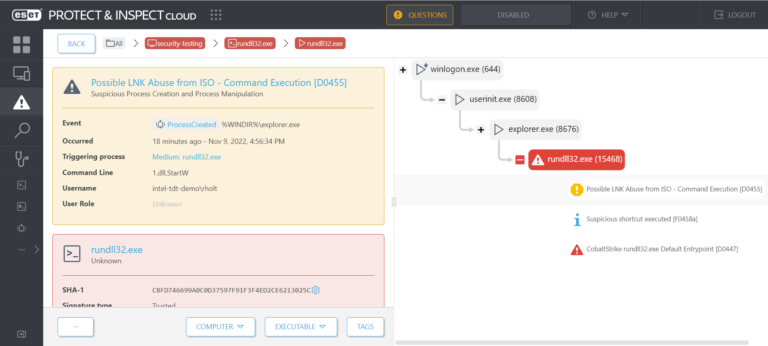

Joonis 8 näitab reeglit, mida testitakse BazarLoader’i kasuliku koormuse tarnemehhanismi suhtes. Tuvastus tehakse peale seda, kui protsess rundll32.exe käivitatakse topeltklõpsuga ISO-failile paigaldatud LNK-faililel.

Tegelikult tuvastab see reegel LNK-faili kuritarvitamise paigaldatud ISO-s, et mööda minna veebi märgist ja saavutada käskude täitmine usaldusväärsete binaarsüsteemide kaudu.

IT-administraatorid saavad neid nelja reeglit võimsamaks muuta, lisades toimingu, mis tapab ohustatud protsessi (mis on ESET Inspect 1.10 puhul vaikimisi toiming). See võib pakkuda kaitset uue või tundmatu pahavara eest, mida tööjaama turvatoode ei ole veel avastanud.

Kokkuvõtteks

Hoides teraselt silma peal uute ja üha aktiivsemate pahatahtlike tehnikate peal ja aidates neid avastada, saavad IT-administraatorid oma organisatsiooni investeeringut ESET Inspecti maksimeerida. Tõepoolest, ilma täiendavate investeeringuteta välistuste loomisesse ja uute reeglite kirjutamisse jääb kogu potentsiaalne kasu kaitsele kasutamata. ESET Inspect on kõige tugevam aktiivsete ja õppimisele suunatud kaitsjate kasutuses, kes on pühendunud kaitsmist vajavate võrgustike kaitsmisele, tundmaõppimisele ja kes on valmis võitlema viimaste ohtudega.

Kui organisatsioonil puuduvad piisavate oskuste või ajaga töötajad, et ESET Inspecti süveneda, on alati võimalik uurida kohaliku ESETi partneri hallatud tuvastamise ja reageerimise (MDR) kättesaadavust. MDRi puhul lahendatakse personaliprobleem, andes ESET Inspecti haldamise allhanke korras kohalikele ESETi ekspertidele.

Vaadake iseloomustavat videot sellest, kuidas ESET kaitseb Royal Swinkels Family Brewers’it MDRiga.