Kuna meie elu liigub üha rohkem veebikeskkonda, kasutavad küberkurjategijad uusi vektoreid, mis võimaldavad andmepüüki, andmevargust ja pahavara levitamist. Hiljutised intsidendid näitavad, et inimeste professionaalsete ja isiklike mõtete (pidevalt esinev inimtegur) kokku segamine võib luua ettevõtte küberturbes uusi nõrkusi.

Kujuta ette, et sinu töötajad sirvivad oma lemmik sotsiaalmeediaplatvormi isiklikul ajal. Nad võivad leida huvitava pildi või emotikoni ja selle manustatud lingi, mida nad seejärel jagavad mõeldes, et kellele see ei meeldiks. Kujuta nüüd ette, et sinu töötajad kontrollivad oma erinevaid tööalaseid vestlusi. Nende isiklike ja professionaalsete huvide ristumine paneb nende meele särama. Seega reageerivad nad, jagades artiklit, huvitavat pilti või emotikoni ja selle manustatud linki. Seekord jagavad nad oma kolleegidega pilvepõhisel platvormil, nagu Microsoft Teams . . . lihtsalt lõbu pärast või isegi tööalaseks inspiratsiooniks.

Päris tavaline asi kontoris, kas pole? Samas, pahatahtlikud inimesed võivad kuritarvitada isegi neid igapäevaseid tegevusi. Lihtsustatult öeldes võivad sotsiaalmeediaplatvormidel surfamise ja nende kasutamisega seotud tavapärased käitumisviisid suurendada riske äriplatvormide jaoks, mis on nüüdseks muutunud nii väikeste ja keskmise suurusega ettevõtete kui ka suurkorporatsioonide jaoks üldlevinuks. Õnneks on mitmekihilisel ESET-i küberturbetehnoloogial vastus sellistele juhtumitele ESET Cloud Office Security (ECOS) näol, mis laieneb nüüd Microsoft 365 rakendustest ka Google Workspace’i.

Aruannete, naljade ja pahavara jagamine

Alustame relvaks pööratud piltidest, GIF-idest ja emotikonidest. Faili, sõnumi, pildi või video peitmise tehnikat teises failis, sõnumis, pildis või videos nimetatakse digitaalseks steganograafiaks ja see pole küberturbes midagi uut.

Esimene dokumenteeritud juhtum selle kasutamisest küberrünnakus pärineb 2011. aastast, mil avastati Duqu pahavara. See pahavara kogub andmeid nakatunud seadme kohta ja edastab need tagasi süütu pildina näiva JPEG-faili sisse peidetud juhtserverisse.

Sellest ajast alates on ESET-i teadlased analüüsinud mitmeid sarnaseid rünnakuid.

2022. aastal teatas BleepingComputer uuest rünnakutehnikast nimega GIFShell, mis võimaldab ründajatel kuritarvitada Microsoft Teamsi andmepüügirünnakuteks ja käskude täitmiseks, et varastada andmeid GIF-ide abil.

Kasutades arvukaid Teamsi nõrkusi, võimaldab GIFShell ründajal luua vastukesta. See tehnika petab kasutajaid paigaldama pahavara, mis ühendab ohvri seadme ründaja juhtserveriga. Pärast ühenduse loomist edastab juhtserver Teamsi relvastatud GIF-ide kaudu pahatahtlikke käske. Need käsud võivad näiteks skannida seadet tundlike andmete suhtes ja seejärel väljastada väljundi uuesti Microsofti enda taristu kaudu saadetud GIF-ide kaudu.

Suured pilvepõhised platvormid, nagu Microsoft 365 oma rakendusega Teams, kasvasid pandeemia ajal kiiresti ja 2023. aasta esimeses kvartalis oli neil umbes 280 miljonit kasutajat. Sellise kasvu ja uute veebikäitumistega on kuritarvituste ulatus suurtel platvormidel ainult kasvanud.

Teadlased on aga nendele ohuvektoritele üha enam tähelepanu pööranud. 2023. aasta juunis avastas Ühendkuningriigis asuv turbeteenuste pakkuja Jumpseci punane meeskond lihtsa viisi, kuidas sihtorganisatsioonivälise konto kaudu Microsoft Teamsi pahavara edastada. Kuigi Microsoft Teamsil on kliendipoolne kaitse, mis takistab failide edastamist välistest allikatest, eirasid punase meeskonna liikmed seda, muutes sõnumi postitustaotluses sisemist ja välist adressaadi ID-d.

Sel viisil suutsid teadlased petta süsteemi arvama, et väliskasutaja on tegelikult sisekonto. Konkreetsemalt toimetasid nad edukalt juhtserveri laengu sihtorganisatsiooni postkasti. Kui see rünnak oleks juhtunud reaalses keskkonnas, oleks ründajad võinud ettevõtte seadmed enda kontrolli alla võtta.

Kasutajad on kaitstud mitmekihilise kaitsega

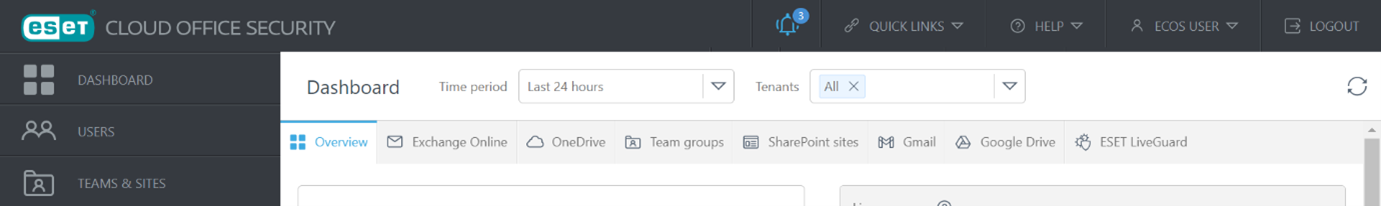

Üha populaarsematest pilvepõhistest rakendustest tulenevate ohtudega tegelemiseks lõi ESET oma Cloud Office Security (ECOS) lahenduse. See on võimas kombinatsioon rämpsposti filtreerimisest, pahavaravastasest skannimisest, andmepüügivastasest võitlusest ja täiustatud ohukaitsemeetmetest, mis suudavad leevendada isegi varem mitte nähtud ohutüüpe.

Selle mitmekülgse ja skaleeritava tootega saavad ettevõtted kaitsta kogu oma Office 365 komplekti, sealhulgas Exchange Online’i, MS Teamsi, OneDrive’i ja SharePoint Online’i. Näiteks üks asi, mida ECOS teeb, on see, et see skannib kõiki MS Teamsi kaudu edastatud faile ja SharePoint Online’i üleslaaditud või sealt allalaaditud faile, skannides neid olenemata sellest, kes on sisu autor.

ECOS-i tõhusus arvudes:

- 2023. aasta esimese kümne kuuga avastas ja blokeeris ECOS üle miljoni e-posti ohu, üle 500 000 andmepüügimeili ja üle 30 miljoni rämpspostimeili.

- ESET LiveGuard Advanced pilveanalüüsi komponendiga tehti tuhandeid varem mitte nähtud tuvastamisi.

- ECOS tuvastas ja peatas kümneid tuhandeid ohte pilvesalvestus- ja koostöövahendites, nagu OneDrive, Teams ja SharePoint.

Oma viimases pakkumises läheb ESET veelgi kaugemale, integreerides ECOS-i Google Workspace’iga, et kaitsta kasutajaid eespool nimetatud ohutüüpide eest. See tähendab, et ESET kaitseb nüüd peamisi pilvepõhiseid e-posti pakkujaid.

Täiendava kaitse lisamine

Siin kirjeldatud paljud funktsioonid on turvalisuse jaoks suures osas kriitilise tähtsusega, kuna need laienevad hõlpsalt ja pakuvad ettevõtetele konkreetseid parandusi. ESET on aga püüdnud väikese ja keskmise suurusega ettevõtete heaks veelgi rohkem ära teha. 2022. aasta oktoobris integreeriti ESET-i tööjaama turbelahendused Intel®-i Threat Detection Technology’ga (Intel® TDT), mis käivitati valitud vPro 9. põlvkonna (ja kõrgemate) sülearvutite jaoks. Sellel on integreeritud funktsioonid, mis pakuvad täiustatud riistvarapõhist lunavara tuvastamist.

Sel aastal on integratsiooni veelgi parandatud tänu äsja turule toodud 13. põlvkonna Intel®-i Core™ protsessorite suuremale jõudlusele. See võimaldab ESET-i tööjaama turbe ja selle tasandite ja Inteli jõudluse jälgimise üksuse koostöös jagatud unikaalseid lunavara tuvastusi. Intel®-i jõudluse jälgimise üksus asub rakenduste, operatsioonisüsteemi ja virtualiseerimiskihi all ja kogub protsessori telemeetriat, kui ohud üritavad käivituda.

See lahendus on eriti kasulik väikese ja keskmise suurusega ettevõtetele, sest see laiendab veelgi meie mitmekihilise lahenduse terviklikkust, ilma et oleks vaja otsest juhtimist. [t1]

[t1]Valikuline

Rünnakuteks valmistumine ei pea olema keeruline

Tehnikad, mis võimaldavad ettevõtte turvalisuse rikkumist selle töötajate ja nende (rakendusesisese) käitumise kaudu, näitavad, et küberkurjategijad kasutavad standardsetest küberturbemeetmetest mööda hiilimiseks kõiki võimalusi. ECOS-i hõlpsasti kasutatava töölaua ja pilvehalduskonsooli kaudu saavad ettevõtted mitte ainult hallata oma turvalisust, vaid ka kiiresti küberintsidente tuvastada, hinnata ja neile reageerida, muutes selle ideaalseks lahenduseks igas suuruses ettevõtetele.

Jaga artiklit