ESET опубликовала свой последний технический документ «Kr00k — CVE-2019-15126: серьезная уязвимость глубоко внутри вашего шифрования Wi-Fi». В данном посте кратко пересказывается эта белая книга, написанная исследователями Милошем Чермаком, Штефаном Своренчиком и Робертом Липовским. Для получения дополнительной информации читатели могут также обратиться к нашей специальной веб-странице.

Исследователи компании ESET обнаружили ранее неизвестную уязвимость в чипах Wi-Fi и назвали ее Kr00k. Эта серьезная брешь, получившая обозначение CVE-2019-15126, приводит к том, что уязвимые устройства используют ключ шифрования с нулевым значением для шифрования части взаимодействия пользователя. В случае успешной атаки это позволяет злоумышленнику расшифровать некоторые пакеты беспроводной сети, переданные уязвимым устройством.

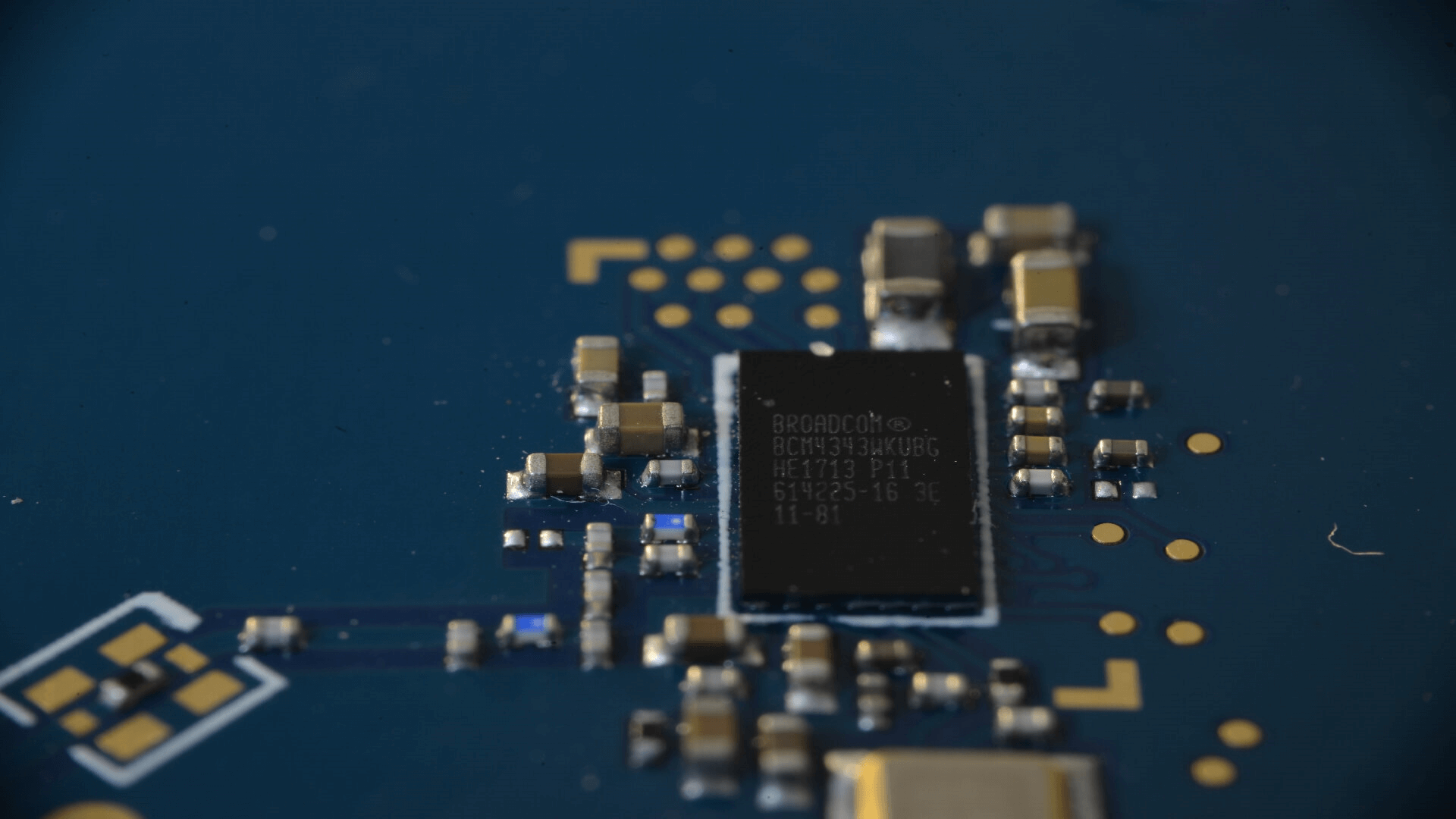

Kr00k влияет на устройства с чипами Wi-Fi производства компаний Broadcom и Cypress, которые еще не были исправлены. Это наиболее распространенные чипы Wi-Fi, использующиеся в современных устройствах с поддержкой Wi-Fi, таких как смартфоны, планшеты, ноутбуки и устройства IoT.

Эта уязвимость затронула не только клиентские устройства, но также точки доступа Wi-Fi и маршрутизаторы с чипами Broadcom, что делает уязвимыми многие среды с незатронутыми или уже исправленными клиентскими устройствами.

Наши тесты подтвердили, что до исправления уязвимыми для Kr00k были некоторые клиентские устройства Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi), а также а также некоторые точки доступа Asus и Huawei. По самым скромным подсчетам, это более миллиарда устройств и точек доступа с поддержкой Wi-Fi. Кроме того, многие другие производители, чьи продукты мы не тестировали, в своих устройствах также используют уязвимые чипсеты.

Уязвимость затрагивает протоколы WPA2-Personal и WPA2-Enterprise с шифрованием AES-CCMP.

Kr00k близок к т. н. «атакам с переустановкой ключа» (KRACK), обнаруженным в 2017 году Мэти Ванхофом, но в то же время принципиально отличается от них. В начале нашего исследования мы обнаружили, что Kr00k является одной из возможных причин «переустановки» ключа шифрования с нулевым значением, наблюдаемой в тестах на атаки KRACK. На эту мысль нас навели наши предыдущие выводы о том, что динамик Amazon Echo уязвим перед KRACK.

Мы ответственно раскрыли информацию об этой уязвимости производителям чипов Broadcom и Cypress, которые впоследствии выпустили обновления в течение расширенного периода раскрытия информации. Мы также работали с Отраслевым консорциумом по улучшению безопасности в Интернете (ICASI), чтобы о Kr00k гарантированно узнали все стороны, которые могли быть затронуты этой уязвимостью, включая производителей устройств, использующих уязвимые чипы, а также любых других производителей чипов, которые могли быть ей затронуты.

По нашей информации, к настоящему времени выпущены исправления для устройств крупных производителей. Чтобы защитить себя как пользователя, убедитесь, что вы установили последние доступные обновления на свои устройства с поддержкой Wi-Fi, включая телефоны, планшеты, ноутбуки, устройства IoT, а также точки доступа и маршрутизаторы Wi-Fi. Если вы производитель устройства, узнавайте об исправлениях для уязвимости Kr00k непосредственно у производителя вашего чипа.

Эти результаты были впервые публично представлены на «Конференции RSA 2020».

Особая благодарность нашим коллегам Юраю Бартко и Мартину Калузнику, которые внесли большой вклад в это исследование. Мы также хотели бы поблагодарить компании Amazon, Broadcom и Cypress за их плодотворное сотрудничество в решении указанных проблем и ICASI за помощь в информировании как можно большего числа затронутых поставщиков.