ESET on avaldanud värskeima tehnilise ülevaate Kr00k-ist – CVE-2019-15126: tõsine turvaviga sinu WiFi krüpteerimisel. Antud blogipostitus võtab kokku teadlaste Miloš Čermák, Štefan Svorenčík ja Robert Lipovský koostatud tehnilise ülevaate. Lisateavet antud teema kohta saab ka meie veebilehelt.

ESETi teadlsed avastasid WiFi-kiipidest tundmatu riski ja nimetasid selle Kr00kiks. Nimetatud tõsise vea, CVE-2019-15126 määratlusega, tõttu kasutatakse haavatavates seadmetes all-zero encryption key’d, et krüpteerida teatud osa kasutajate tegevusest. Edu korral võimaldab see ründajal dekrüpteerida vigase seadme poolt edastatud traadita võrgu pakette.

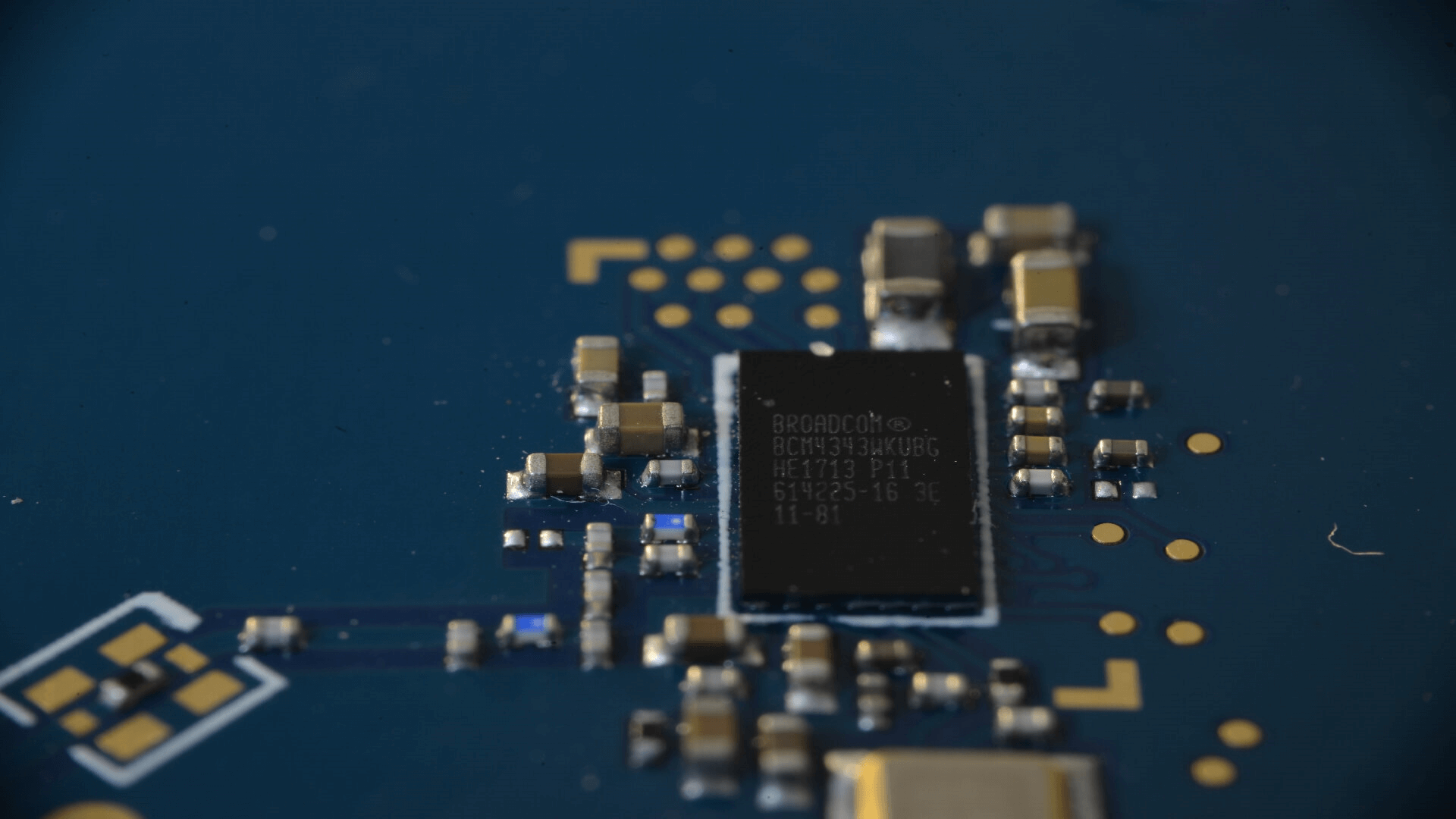

Kr00k ründab veel paikamata Broadcomi ja Cypressi WiFi-kiipidega seadmeid. Need on kõige tavalisemad Wi-Fi kiibid, mida kasutatakse tänapäevastes WiFi-toega seadmetes, nagu näiteks nutitelefonides, tahvelarvutites, sülearvutites ja loT-vidinates.

KrØØk – CVE‑2019‑15126: Tõsine haavatavus teie WiFi krüpteerimises. Loe lisa.

Tõrge puudutas mitte ainult klientide seadmeid, vaid ka WiFi pöörduspunkte ja ruutereid koos Broadcom kiipidega, muutes seega haavataks ka paljud veel mõjutamata või juba paigatud kliendiseadmetega keskkonnad.

Meie testid kinnitasid, et juba enne paikamist olid mõned Amazoni (Echo, Kindle), Apple’i (iPhone, iPad, MacBook), Google’i (Nexus), Samsungi (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) kliendiseadmed ja mõned Asuse ja Huawei pöörduspunktid Kr00ki suhtes haavatavad. Tagasihoidlike hinnangute kohaselt ulatus Kr00ki mõju üle miljardi Wi-Fi-toega seadme ja pöörduspunktini. Lisaks kasutavad paljud meie poolt testimata pakkujad oma seadmetes mõjutatud kiibistikke.

Nimetatud probleem mõjutab nii WPA2-Personal kui ka WPA2-Enterprise’i AES-CCMP krüpteerimisega protokolle.

Kr00ki seostatakse 2017. aastal Mathy Vanhoefi poolt avastatud KRACK-iga (Key Reinstallation Attacks), ent nende kahe vahel on siiski ka põhimõttelisi erinevusi. Uuringute alguses leidsime, et Kr00k on üks all-zero encryption key “taasinstalleerimise” võimalikke põhjuseid, mida täheldati KRACK-i rünnaku testides. See kinnitas meie varasemaid järeldusi, et Amazon Echo on KRACKI-i suhtes kaitsetu.

Edastasime teabe riski kohta ka Broadcomile ja Cypressi, kes avaldasid seejärel uuendusi pikema ajaperioodi jooksul. Tegime koostööd ka Interneti turvalisuse edendamise tööstuste konsortsiumiga (the Industry Consortium for Advancement of Security on the Internet, ICASI), tagamaks kõikide potentsiaalselt mõjutatud osapoolte – nii probleemseid kiipe kasutavate seadmetootjate kui ka probleemiga kokkupuutuvad kiibitootjate – teadlikkust Kr00k-ist.

Meie andmetel on suuremate tootjate seadmete “parandused” juba saadaval. Enda, kui seadmete kasutaja kaitsmiseks veenduge, et olete Wi-Fi toega seadmetele, sealhulgas telefonidele, tahvelarvutitele, sülearvutitele, internetiseadmetele ning Wi-Fi pöörduspunktidele ja ruuteritele installinud uusimaid värskendusi. Seadmetootjana uurige Kr00k-i probleemi lahenduste kohta otse oma kiibitootjalt.

Antud tulemusi esitlesti esmakordselt avalikult 2020. aasta RSA konverentsil.

Eriline tänu läheb meie kolleegidele Juraj Bartkole ja Martin Kaluznikile, kes panustasid suuresti antud uurimistöö valmimisse. Soovime kiita ka Amazoni, Broadcomi ja Cypressit viljaka koostöö eest konkreetsete probleemidega tegelemisel ja ICASI-i võimalikult paljudele pakkujatele informeerimise eest.