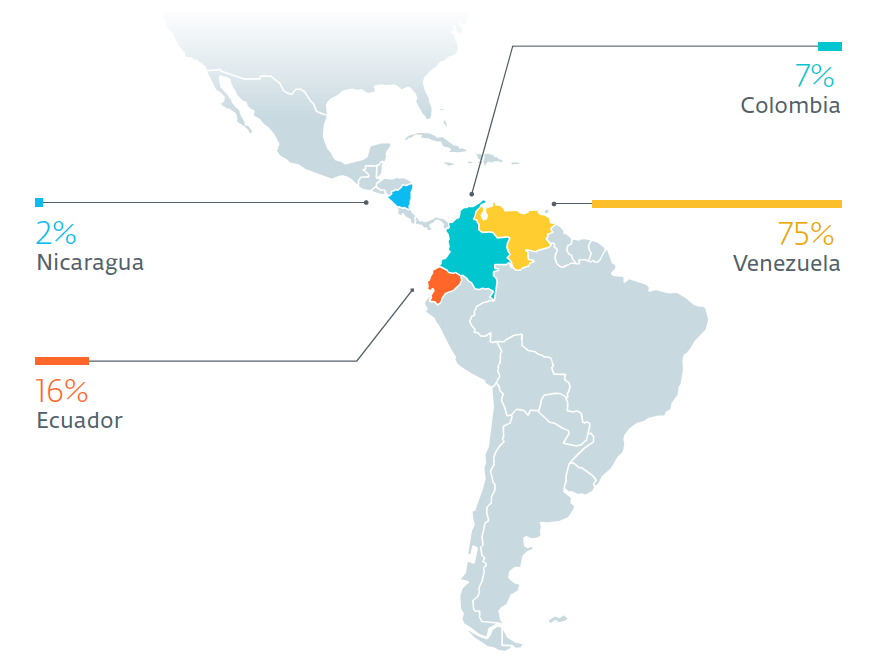

Исследователи компании ESET обнаружили продолжающуюся кампанию кибершпионажа против особо важных целей в странах Латинской Америки. Более половины атакованных компьютеров принадлежат вооруженным силам Венесуэлы. Однако среди выявленных целей – самые разные объекты, начиная от учреждений полиции и образования и заканчивая учреждениями иностранных дел. Большинство атак (75%), где целью были военные объекты, имели место в Венесуэле и еще 16% – в Эквадоре. Группа Machete, стоящая за этими атаками, каждую неделю похищает гигабайты конфиденциальных документов. Кампания по-прежнему очень активна, и проводится она в период возросшей напряженности в регионе, а также напряженности в отношениях между США и Венесуэлой.

Исследователи компании ESET продолжают отслеживать новую версию Machete (набор инструментов группы), которая впервые появилась год назад. Всего за три месяца, с марта по май 2019 года, ESET обнаружила, что более 50 пострадавших компьютеров связывались с командными серверами, принадлежащими кибершпионам. Злоумышленники регулярно вносят изменения в вредоносную программу, ее инфраструктуру и фишинговые кампании.

«Операторы Machete используют эффективные методы фишинговых атак. Их продолжительные атаки, направленные на латиноамериканские страны, дают им возможность собирать разведданные и совершенствовать свою тактику на протяжении многих лет. Они знают свои цели, знают, как вписаться в регулярные коммуникации, а также знают, какие документы имеют наибольшую ценность для краж, – объясняет исследователь компании ESET Матиас Поролли и добавляет: – Злоумышленники незаметно похищают специализированные типы файлов, используемые программным обеспечением географических информационных систем (ГИС). Группе особенно интересны файлы, которые описывают навигационные маршруты и позиционирование с использованием военных сетей».

Страны, в которых были жертвы Machete в 2019 году, по данным исследования ESET

Группа Machete отправляет своим жертвам очень конкретные электронные письма напрямую, которые меняются от цели к цели. Чтобы обмануть ничего не подозревающую жертву, операторы Machete используют реальные документы, которые они похитили ранее, например, секретные военные документы. Среди них т. н. «Radiogramas» (радиограммы), документы, используемые в вооруженных силах для связи. Злоумышленники используют их для создания очень убедительных фишинговых электронных писем, а также свое знание военного жаргона и этикета.

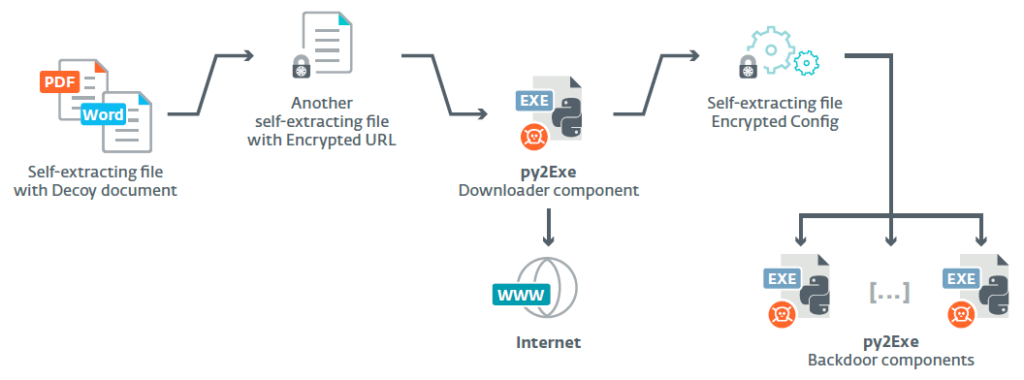

Атака начинается с самораспаковывающегося файла, содержащего фальшивый документ, и продолжается загрузкой и установкой компонентов бэкдора. Бэкдор состоит из шпионского компонента, который работает неограниченное время, копирует и шифрует документы, делает снимки экрана и записывает ключевые журналы. Постоянный компонент запускается каждые 30 минут и устанавливает другие компоненты. Кроме того, связь с злоумышленниками обеспечивается каждые десять минут для отправки похищенных данных на командный сервер. Для маскировки злого умысла все компоненты в именах файлов неправомерно используют слово «Google».

«Деятельность группы Machete активна как никогда, и наше исследование показало, что программа способна довольно быстро развертываться, иногда в течение нескольких недель. Различные функциональные возможности, которые мы видели в коде Machete, и его базовая инфраструктура, наводят нас на мысль, что это испаноговорящая группа», – продолжает Матиас Поролли из ESET.

Компоненты Machete, согласно исследованию ESET

Для получения более подробной информации прочитайте сообщение блога «Machete стал еще острее…» и официальный документ «Machete стал еще острее: вооруженные силы Венесуэлы – объект атак» на WeLiveSecurity.com. Следите за последними новостями ESET исследования в ESETresearch on Twitter.