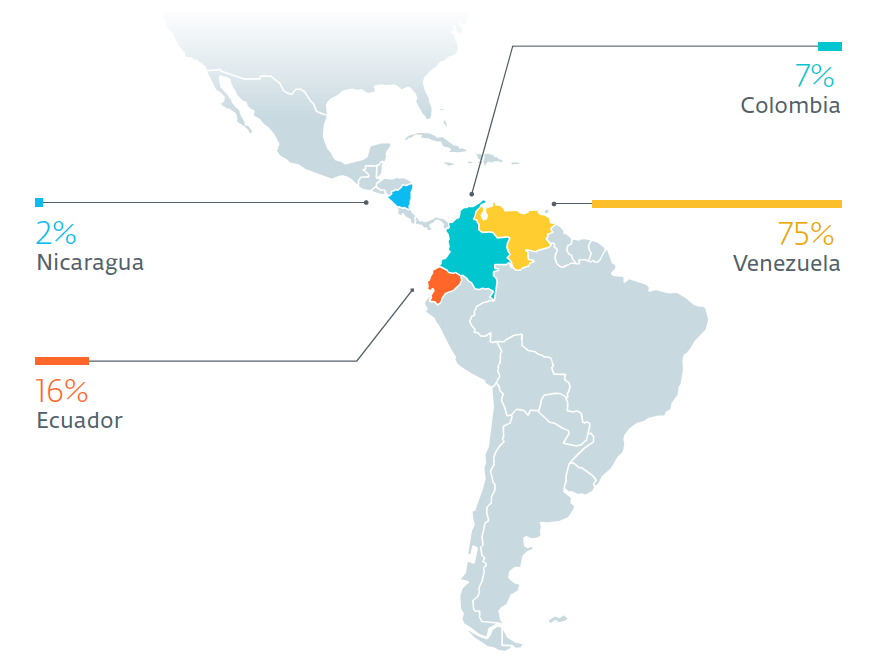

ESET’i teadlased on avastanud Ladina-Ameerikas käimasoleva küberspionaaži aktsiooni kõrgetasemeliste sihtmärkide vastu. Enam kui pooled rünnatud arvutitest kuuluvad Venetsueela sõjaväe jõududele. Kaasatud sihtmärkide hulgas on aga asutusi alates politseist ja haridusest kuni välissuheteni. Suurem osa rünnakutest, 75%, on toimunud Venetsueelas, kui ülejäänud 16% Ecuadoris, kus sihtmärgiks on olnud sõjavägi. Nende rünnakute taga olev Machete rühmitus on igal nädalal varastanud gigabaitide kaupa salajasi dokumente. Aktsioon on endiselt väga aktiivne ning see on juhtunud ajal, kui on pingestunud nii regionaalsed suhted kui ka rahvusvahelised suhted USA ja Venetsueela vahel.

ESET’i teadlased on jälginud Machete (rühma tööriista komplekt) uut versiooni, mida nähti esmakordselt aasta tagasi. Ainult kolme kuu jooksul, ajavahemikus märtsist maini 2019, täheldas ESET enam kui 50 ohvriks langenud arvutit, mis suhtlesid küberspioonidele kuuluvate Command & Control serveritega. Ründajad on teinud regulaarselt muudatusi pahavaras, selle infrastruktuuris ja e-meilitsi leviva küberrünnaku aktsioonis.

“Machete operaatorid kasutavad tõhusaid e-maili rünnaku tehnikaid. Nende pikaajalised, Ladina-Ameerika riikidele keskendunud rünnakud on võimaldanud neil aastate jooksul koguda luureandmeid ja lihvida oma taktikat. Nad tunnevad oma sihtmärke, kuidas sulanduda tavalisse suhtlusse ning millised dokumendid on varastamiseks kõige väärtuslikumad,” ütleb ESET’i teadur Matias Porolli. “Ründajad sõeluvad välja kindlad failitüübid, mida kasutab geograafiliste infosüsteemide (GIS) tarkvara. Rühma huvitavad eriti failid, mis kirjeldavad navigeerimis marsruute ja positsioneerimist, kasutades sõjaväelisi võrgustikke”, lisab ta.

Machete ohvritega riigid 2019. aastal vastavalt ESETi uuringule

Machete rühm saadab otse oma ohvritele väga konkreetseid kirju ning need muutuvad sihtmärgilt-sihtmärgile. Pahaaimamatute sihtmärkide petmiseks kasutavad Machete operaatorid päris dokumente, mille nad on varem varastanud, näiteks kodeeritud sõjalisi dokumente. Nende hulgas on “Radiogramas” (radiograafid), dokumendid, mida kasutatakse sõjaväesiseselt suhtlemiseks. Ründajad kasutavad seda lisaks oma teadmistele sõjaväe kõnepruugist ja etiketist, et luua väga veenvaid andmeründe meile.

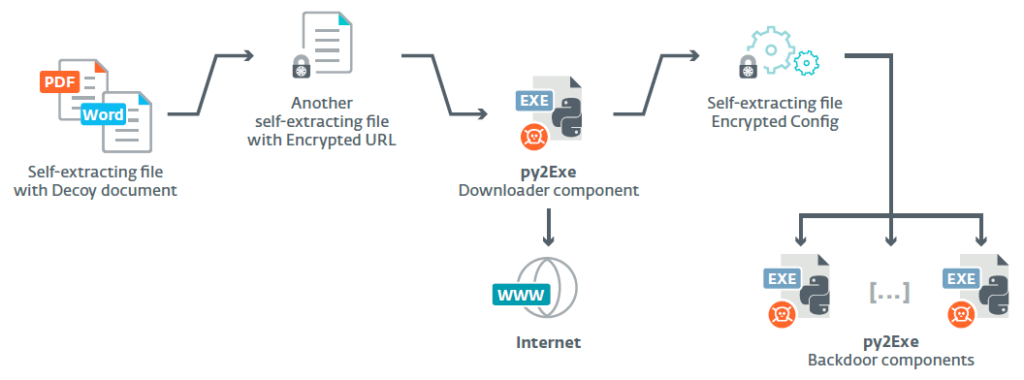

Rünnak algab iseavaneva failiga, mis sisaldab peibutusdokumenti ning jätkub tagaukskomponentide alla laadimise ja installimisega. Tagauks koosneb spioonikomponendist, mis töötab tähtajatult, kopeerides ja krüptides dokumente, tehes ekraanipilte ja salvestades klaviatuuri kasutust. Püsivuskomponent töötab iga 30 minuti järel ning installib muud komponendid. Samuti on tagatud suhtlus ründajatega iga kümne minuti tagant, et saata varastatud andmeid Command & Control’i serverisse. Kõik komponendid kuritarvitavad failinimedes sõna “Google”, et varjata oma pahatahtlikku kavatsust.

“Machete grupi operatsioonid on tugevamad kui kunagi varem ja meie uurimine on näidanud, et see on võimeline arenema üsna järsu kiirusega, mõnikord mõne nädalaga. Erinevad seemed, mida me Machete koodis oleme näinud ning selle aluseks olev infrastruktuur lubavad teha järeldusi, et see on hispaania keelt künelev rühmitus,” täpsustab Matias Porolli ESET’ist.

Machete komponendid vastavalt ESETi uuringule

Lisateavet lugege ajaveebi postitusest “Machete just got sharper…” ja uuringust “Machete just got sharper: Venezuela’s military under attack” lehel WeLiveSecurity.com. ESETi uuringu värskemate uudistega kursis olemiseks jälgige kindlasti ESETresearch on Twitter.

Jaga artiklit