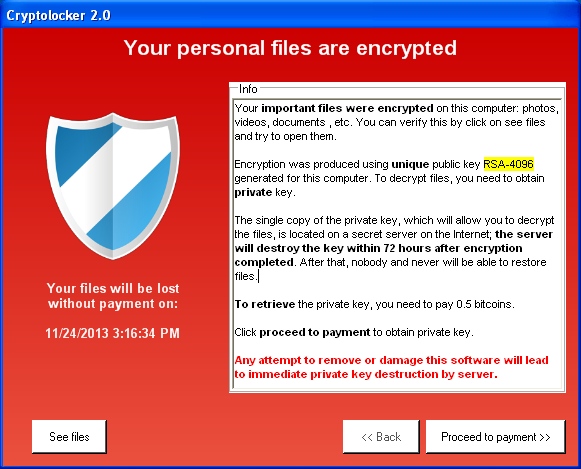

Время летит! Кажется, только вчера новый штамм до тех пор малоизвестной вредоносной программы приобрел «звездный» статус среди глобальных вирусов-вымагателей.

Прошел уже почти ровно год с тех пор как по сети пронесся свирепый крипточервь-вымогатель WannaCryptor – также известный под именем WannaCry и обнаруженный компанией ESET в виде Win32/Filecoder.WannaCryptor.D. Почему удар WannaCryptor оказался таким чувствительным, тем более что компонент для вымогательства в этой вредоносной программе был довольно примитивен?

Эта глобальная вспышка оказалась весьма поучительной, поскольку факторы, которые способствовали ее широкому распространению, также предлагают несколько важных уроков. Не будем тратить время на предисловие или повторять хорошо известные факты, а сразу перейдем к урокам, которые необходимо извлечь из этой глобальной вспышки. Нет другого способа начать, как указать на ключевые моменты, обусловленные тем, каким образом вирусу WannaCryptor удалось укорениться и распространиться.

Исправь меня, если сможешь

Если говорить просто, чтобы защититься, люки необходимо закрывать крышками. Если говорить так же просто, но другими словами, мы живем в «мире исправь или умри», особенно, что касается исправлений известных брешей в системах безопасности. Плюсы своевременного исправления становятся еще более очевидными, если учесть, что исправление бреши, которой воспользовался вирус WannaCryptor, было выпущено почти за два месяца до того, как эта вредоносная программа заполонила заголовки новостей.

Многие организации честно стараются поддерживать актуальность своих систем. Понятно, что в условиях реального бизнеса установка исправлений в рамках всей корпорации задача непростая. Какими бы ни были причины этой вечной проблемы, результат всегда один и тот же: с каждым исправлением, ожидающим установки, окно возможностей для злоумышленников открывается все шире и шире.

Старость не радость?

Некоторые стали жертвами не потому, что не установили исправлений, а потому, что исправление было невозможно или, по крайней мере, трудноисполнимо. То есть, они эксплуатировали системы, срок службы которых подошел к концу, и, в отсутствии базовой поддержки, исправление стало недоступным. В этом случае первоочередной задачей должна стать замена устаревших и традиционных систем. Если это невозможно сделать сразу, то старые системы необходимо, по возможности, изолировать в их собственных сегментах сети.

Обезвредить червя и взять его измором

На самом деле, сегментация из соображений безопасности в целом может усилить защищенность фирмы, особенно против вредоносных программ, демонстрирующих червеподобное поведение, как это было в случае с WannaCryptor. Разрешая только определенный трафик в функциональные сегменты, из них и между ними, а также оберегая данные при горизонтальных перемещениях, даже если брешь имеетсяв одном сегменте, риск ограничен и ущерб невелик. В качестве дополнительного преимущества секционирование сети позволяет использовать более жесткие средства контроля доступа, разрешая доступ к подсетям только тем сотрудникам, которые в ней нуждаются, и только с разрешениями, которые им действительно необходимы.

Отключайте все, что не нужно

Вирус распространялся через давно устаревшую, первую версию протокола обмена сообщениями с сервером Microsoft (SMBv1), поэтому, само собой разумеется, что эта древняя версия протокола должна была быть полностью отключена – как этои советовала компания Microsoft – еще в 2016 году. Кроме того, SMB в любой из его трех версий используется на портах,которые не должны иметь выход в открытый Интернет вообще. В конце концов, никогда не повредит пользоваться только теми сервисами, которые необходимы, при этом отключив все остальные.

Антивирусное программное обеспечение существует не без причины

Надежный контроль кибербезопасности включает в себя обеспечение того, чтобы все машины были оснащены программными средствами защиты, которые, естественно, необходимо постоянно обновлять. Надежный пакет для защиты от вредоносных программ включает в себя дополнительные уровни защиты, которые запускаются на разных этапах цепочки кибератаки, что помогает защититься даже от недостатков, для которых исправление не выпущено, не установлено – или даже еще не разработано. Как сообщалось в одном из наших сообщений в блоге, вскоре после того, как вспыхнула эта пандемия, компания ESET обнаружила и заблокировала попытки злоупотребления уязвимостью SMB еще до того, как этот конкретный штамм вредоносных программ был даже создан.

Делайте резервное копирование (и проверяйте его на прочность)

Последнее, но никак не менее важное – это резервное копирование. Действительно, в этом сценарии резервное копирование вступает в игру только в качестве последнего шага после того, как все остальные линии киберобороны прорваны, но это лишний раз подчеркивает его важность. В самом деле, если случится самое худшее, то успешная реакция на инцидент и восстановление работоспособности будут зависеть от проверенной временем стратегии резервного копирования. В эту процедуру необходимо включить частое копирование данных на носители, которые обычно не подключены к сети и тем самым защищены от вредоносных программ. Таким образом, необходимость задумываться над тем, как удовлетворить требования агрессоров – что мы обычно не рекомендуем, – даже не возникнет. Больше того, в этом случае выплата, скореевсего, вообще не поможет.

Выбор (в конечном счете) более простого способа

Независимо от того, насколько затратны меры предосторожности, они несравнимо легче всего того, что нужно сделать, когда речь идет о последствиях серьезного инцидента. Эта старая поговорка не теряет своей актуальности даже после того, как шумиха вокруг Wanna Cryptor почти утихла.

Что, несомненно, заставляет задуматься: а что же произошло с эксплойтом EternalBlue, который, собственно, и открыл дорогу этому вирусу? Задумываться не о чем, мы о нем позаботились. Однако, как считает наш же сотрудник Ондрей Кубович, этот эксплойт, к сожалению,жив-здоров.

Если все это еще не удовлетворило вашего любопытства, обязательно прочитайте на следующей неделе нашу статью о фактах, касающихся WannaCryptor, которые вам, возможно, еще неизвестны.