Пока синие команды защищают, красные команды атакуют. Однако цель у них одна – помочь выявить и устранить прорехи в защите организаций, прежде чем этими слабостями смогут воспользоваться злоумышленники. Учения синих/красных команд позволяют получить бесценные знания по техническим, процедурным и человеческим аспектам безопасности, и в конечном итоге они могут помочь организациям отражать реальные атаки.

Недавно мы рассмотрели несколько инструментов с открытым исходным кодом, которые могут использоваться синими командами при защите от смоделированных атак, а также четыре гаджета, которые, если они попадут в руки злоумышленников, способны вызвать проблемы с безопасностью. В этот раз мы рассмотрим пять передовых компактных инструментов, которые могут использовать хакеры-любители, интересующиеся главным образом аппаратным обеспечением, а также участники красных команд или этичные хакеры, чтобы отточить свои навыки или выполнить свою работу.

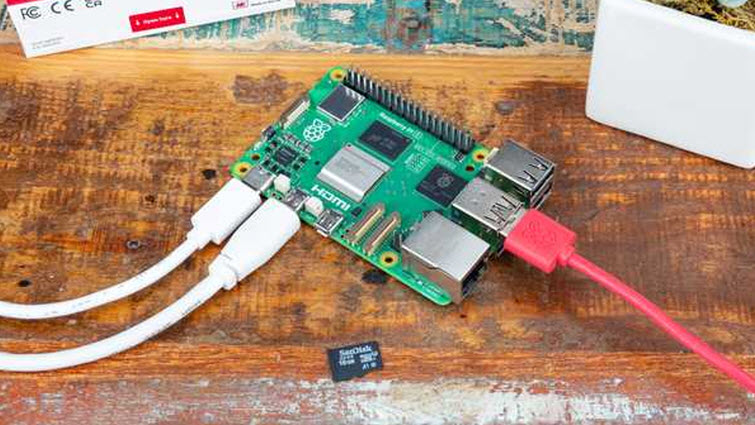

1. Raspberry Pi 5

Благодаря своей универсальности, мощности и активной экосистеме, управляемой сообществом, Raspberry Pi стал одним из самых любимых инструментов среди профессионалов в области безопасности, студентов и любителей.

Raspberry Pi по сути представляет собой доступный одноплатный компьютер, однако на него можно добавить различные инструменты для тестирования на проникновение, и он способен выполнять целый ряд функций. Например, Raspberry Pi можно преобразовать в сетевой сниффер, он способен захватывать пакеты для детального анализа или запускать скрипты для автоматизированных тестов на безопасность. Он также идеально подходит для тестирования инструментов на ходу и для анализа устройств Интернета вещей (IoT), позволяя выявлять уязвимости до того, как киберпреступники получат возможность ими воспользоваться

Raspberry Pi поддерживает целый ряд операционных систем, адаптированных под различные цели и предпочтения пользователей. Его официальная операционная система Raspberry Pi OS (ранее – Raspbian) основана на Debian Linux и оптимизирована для архитектуры ARM.

Кроме того, доступны также и популярные дистрибутивы, такие как Kali Linux, специально созданные для тестирования на проникновение и выполнения аудитов безопасности. Эти дистрибутивы поставляются с предустановленным набором инструментов для сканирования сети, оценки уязвимости, беспроводных атак и многого другого.

Вот несколько интересных инструментов и проектов, которые могут использовать Raspberry Pi в качестве базовой аппаратной платформы:

- FruityWifi: Используется для аудита беспроводных сетей и допуска расширенных атак через веб-интерфейс.

- Ha-Pi: Предоставляет инструменты для тестирования на проникновение, включая Aircrack Ng Suite и Metasploit.

- Raspberry Pwn: Включает такие инструменты, как scapy, Wireshark и tcpdump.

- Wireless Attack Toolkit (WAT): Выполняет тестирование на проникновение в сети Wi-Fi на платформах ARM.

- PwnPi: Упрощенная версия Debian Wheezy для тестов на проникновение.

- NetPi: Проект, направленный на создание сетевого анализатора с функциями коммерческого уровня.

2. HackRF One

HackRF One – это по-настоящему универсальный инструмент для любителей и профессионалов в области радиочастот. Это устройство с открытым исходным кодом позволяет всем, от любителей до опытных профессионалов, погрузиться в невидимый океан радиочастот, чтобы исследовать и поманипулировать волнами, которые переносят все, от музыки с вашей любимой радиостанции, до критически важных сигналов связи.

Разработанное для универсального применения, это одноплатное периферийное устройство с программно-определяемой радиосвязью (SDR) может как передавать, так и принимать сигналы от 1 МГц до 6 ГГц. Столь широкий диапазон означает, что вы можете экспериментировать практически с любым типом беспроводной связи, от сигналов радио AM/FM, до Wi-Fi и даже спутниковых сигналов. Это почти как иметь ключи ко всем когда-либо придуманным беспроводным протоколам, упакованные в одном устройстве.

Несмотря на свои широкие возможности, устройство HackRF One достаточно портативно и надежно для полевых работ, позволяя специалистам по безопасности тестировать уязвимости беспроводных сетей или инженерам по радиочастотам устранять проблемы с сигналом на ходу.

Кстати, оно также позволяет оценивать безопасность беспроводных систем, выполнять атаки повторного воспроизведения и исследовать уязвимости устройств Интернета вещей. Данные возможности включают эмуляцию и анализ автомобильных пультов дистанционного управления, сигнализаций и других устройств, манипулирование сигналами GPS, связь с радиочастотными метками, а также выполнение анализа сигналов и отслеживание спутниковой связи.

3. WiFi Pineapple

Пожалуй, для этого устройства вам понадобится большой карман, однако данный изящный гаджет, выглядящий как простой маршрутизатор, обладает способностью раскрывать скрытые секреты беспроводных сетей. WiFi Pineapple используется для проверки безопасности беспроводных сетей, имитируя обычную точку доступа, привлекающую ничего не подозревающих пользователей. Устройство имеет два сетевых интерфейса: один для предоставления доступа в Интернет и другой для взаимодействия с расположенными поблизости устройствами Wi-Fi.

Иллюстрация 3. WiFi Pineapple Mark VII (источник: Hak5)

В основе WiFi Pineapple лежит его собственная операционная система Pineapple OS. Данная операционная система на базе Linux предназначена специально для тестирования на проникновение в беспроводные сети и поставляется с большим набором мощных предустановленных инструментов. Pineapple OS обеспечивает стабильную и эффективную среду, гарантируя бесперебойную работу устройства во время сложных процессов оценки безопасности.

Ключевые назначения:

- Атаки «злой двойник»: Создает подставные точки доступа для перехвата сетевого трафика и сбора конфиденциальной информации.

- Тесты на деаутентификацию Вызывает отключения от легитимных сетей для осуществления атак типа «человек посередине».

- Оценки безопасности: Выявляет уязвимости и бреши в конфигурации в беспроводных сетях.

- Контролируемые атаки: Помогает администраторам лучше понимать и разрабатывать более эффективные политики безопасности.

- Универсальная функциональность: Предоставляет различные автоматизированные и ручные инструменты для тестирования на проникновение в беспроводные сети.

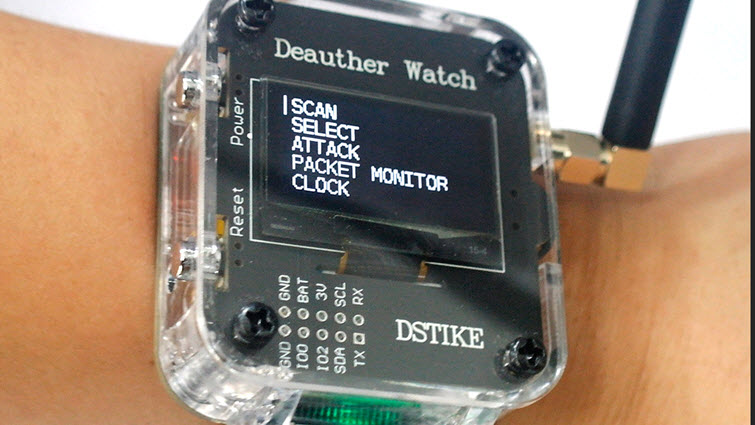

4. Deauther Watch

Название говорит само за себя. По сути, Deauther Watch представляет собой носимое устройство, которое объединяет в себе возможности для выполнения атак деаутентификации Wi-Fi. Этот гаджет нарушает соединение Wi-Fi между устройством (например, смартфоном, лэптопом или устройством Интернета вещей) и маршрутизатором Wi-Fi, отправляя специально созданные пакеты деаутентификации.

Кроме того, Deauther Watch может поставляться с такими функциями, как сканирование и мониторинг Wi-Fi, а также захват пакетов для обнаружения уязвимостей или мониторинга сетевой активности. Программное обеспечение ESP8266 Deauther V3 обеспечивает интерфейс командной строки (CLI) через USB и позволяет тестировать сети Wi-Fi 2,4 ГГц на наличие уязвимостей.

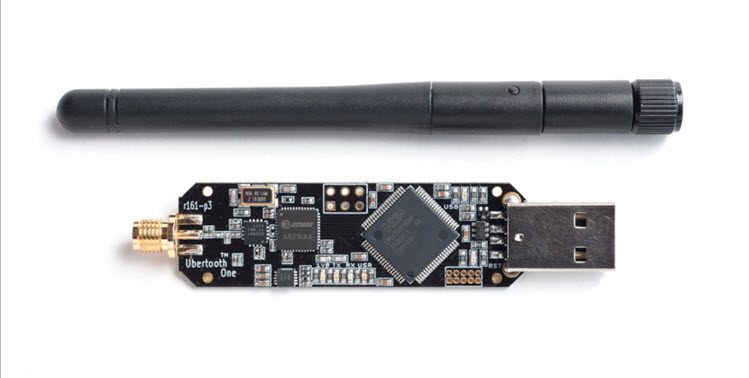

5. Ubertooth One

Устройство Ubertooth One в первую очередь предназначено для мониторинга связи Bluetooth и анализа пакетов Bluetooth, а также для тестирования устройств Интернета вещей с поддержкой Bluetooth. Этот гаджет с открытым исходным кодом поддерживает различные сценарии тестирования безопасности, и его возможности выходят за рамки типичных адаптеров Bluetooth и включают функцию отслеживания конфиденциальной информации, передаваемой по соединениям Bluetooth.

Иллюстрация 5. Ubertooth One (источник: Great Scott Gadgets)

Данное устройство основано на платформе GreatFET и включает мощный чипсет приемопередатчика радиосвязи. Ubertooth One работает в ISM-диапазоне 2,4 ГГц и поддерживает протоколы Bluetooth Low Energy (BLE) и Classic Bluetooth, что делает его достаточно универсальным для решения широкого спектра задач.

Заключение

Как и в случае всех других гаджетов такого рода, соображениям этики уделено первостепенное внимание. Устройства должны использоваться в средах и ситуациях, в отношении которых было предоставлено соответствующее разрешение, например, в контролируемых средах тестирования или в образовательных целях. Необходимо учитывать, что их применение для совершения несанкционированных атак является незаконным во многих юрисдикциях и может повлечь за собой серьезные последствия. В свою очередь, организациям необходимо внедрять сочетание технических мер, политик и обучения пользователей, чтобы они были надлежащим образом защищены от несанкционированного использования таких устройств в своих сетях.

Поделиться статьей