Ryuk — это семья программ-вымогателей, которая, к сожалению, слишком хорошо известна тем, что разрушает библиотечную систему, атакует медицинские центры, газеты, школы и множество других учреждений и предприятий. В рамках телеметрии ESET программа Ryuk впервые появилась в 2018 году как незначительная угроза, которая стала более заметной только к концу 2019 года.

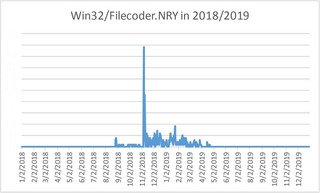

Возвращаясь к истокам: семейство программ-вымогателей Ryuk появилось в августе 2018 года, тогда ESET окрестила вредоносное ПО «Win32 / Filecoder.NRY». Обнаружение этого вида программ-вымогателей в телеметрии ESET кратковременно достигло своего пика в ноябре 2018 года, но в целом случаи выявления этой программы оставались нечастыми:

Другие исследователи в сфере безопасности также заметили это вредоносное ПО на ранних этапах: Ryuk начал приобретать плохую репутацию после того, как атаковал по меньшей мере пять компаний в течение первого месяца после его появления.

Одной из характерных особенностей Ryuk является то, что любой, кто впервые взглянет на эту программу, может быть легко введен в заблуждение, приняв ее за семью программ-вымогателей Hermes. В конце концов, файлы, зашифрованные Ryuk, содержат по сей день строку «HERMES» в нижнем колонтитуле. Ryuk, однако, является отдельной семьей программ-вымогателей, которую не следует путать с программой Hermes.

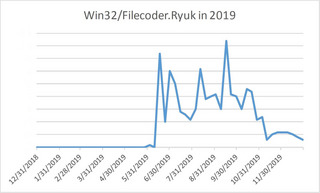

В конце апреля 2019 года компания ESET переименовала эту вредоносную программу в «Win32 / Filecoder.Ryuk». Обнаружения вредоносной программы под этим новым именем принимают эстафету ровно с того момента, с которого прекращаются обнаружения «Win32 / Filecoder.NRY»:

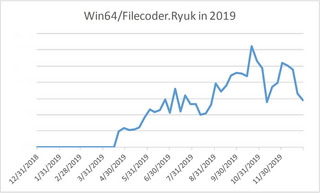

Хотя с мая 2019 года случаи обнаружения слегка участились, гораздо большую угрозу представляла другая форма Ryuk. Программа-вымогатель Ryuk, похоже, была перекомпилирована в новую 64-битную версию, названную ESET «Win64 / Filecoder.Ryuk». Эта новая версия Ryuk, появившаяся в марте 2019 года, к сентябрю 2019 года медленно поднималась к максимальному количеству по числу обнаружений:

64-битный Ryuk атаковал примерно в семь раз больше пользователей в своем пике активности по сравнению с его 32-битным вариантом. Со времени своего появления рост «Win64 / Filecoder.Ryuk» происходил постепенно. Может ли этот постепенный рост свидетельствовать о том, что создатели Ryuk сосредоточились на более важных целях, таких как предприятия или другие крупные организации, вместо домашних пользователей? На мысль об этом наводят уже известные атаки программ-вымогателей Ryuk на такие компании как Virtual Care Provider, National Veterinary Associates и CloudJumper.

В течение 2019 года чаще всего обе версии Ryuk были обнаружены в Соединенных Штатах:

Расшифровка программ-вымогателей Ryuk?

Ryuk использует преимущества встроенного в операционные системы Windows CryptoAPI для создания уникального ключа шифрования AES-256 для каждого файла. Поскольку AES является симметричным шифром криптографического преобразования, жертве потребуется доступ к буквально каждому ключу для успешной расшифровки всех файлов.

Однако получить эти ключи защиты файлов невозможно. Сами ключи защиты файлов зашифрованы открытым ключом RSA — без каких-либо существенных недостатков реализации — который авторы Ryuk упаковали в исполняемый файл вредоносной программы. RSA — это шифр с асимметричным кодированием, который использует пару открытый-закрытый ключ. Все, что зашифровано открытым ключом, может быть расшифровано только закрытым ключом. Это означает, что только злоумышленники, имеющие закрытый ключ RSA, могут провести расшифровку и предоставить доступ к ключам защиты файлов жертвы.

Как остановить атаки программ-вымогателей

Для предприятий существует ряд опций, специфичных для программ-вымогателей, которые могут помочь защититься от атак. Одна из важнейших проверок — убедиться, что все решения по безопасности, развернутые в вашей сети, правильно настроены.

Например, ESET Endpoint Security, ESET Endpoint Antivirus, ESET Mail Security для Microsoft Exchange и ESET File Security для Microsoft Windows Server поставляются с настраиваемым уровнем безопасности, который называется Система предотвращения вторжений на узел ESET (HIPS). HIPS отслеживает активность системы и использует набор предопределенных правил для выявления и предотвращения запуска подозрительных действий в системе.

ИТ-администраторы могут дополнительно воспользоваться возможностями HIPS, развернув более жесткие настройки конфигурации для защиты от вымогательских действий на рабочих станциях. Следуя рекомендациям по защите от программ-вымогателей в Базе знаний ESET, администраторы могут добавлять необходимые правила, чтобы предотвратить запуск определенных приложений или процессов, которые обычно не являются необходимыми для сотрудников, определенными исполняемыми файлами сценариев, процессами Microsoft Office и другими общими процессами, такими как explorer.exe, rundll32.exe и powershell.exe.

Если для этого нет веских коммерческих причин (например, для сотрудников-разработчиков), не всем сотрудникам необходимо запускать на своих устройствах все виды сценариев или исполняемых файлов. Таких сотрудников, которые «не нуждаются в дополнительных сценариях / исполняемых файлах» можно быстро сгруппировать в ESET Security Management Center, инструменте удаленного управления ESET, для более регламентированного управления политиками своих модулей HIPS.

ИТ-администраторы также могут применять аналогичные правила защиты от программ-вымогателей в брандмауэре и антиспам-модулях продуктов ESET для рабочих станций.

Для получения дополнительной информации о том, как защитить вашу компанию от программ-вымогателей и подобных атак, пожалуйста, посмотрите эти полезные ресурсы:

Поделиться статьей