Недавняя операция правоохранительных органов по всему миру разрушила сотни ботнетов, разбросанных по всему земному шару. Ботнеты, или сети «ботов», которые выполняют команды своих владельцев, управлялись вредоносными программами, большинство из которых было классифицировано исследователями ESET под идентификационным наименованием Win32/TrojanDownloader.Wauchos, но также известными под названиями Gamarue и Andromeda, предложенными другими поставщиками решений в области безопасности.

Международная полицейская операция 29 ноября последовала после продолжавшейся более года совместной работы исследователей Microsoft и ESET. Для этой операции ESET предоставила данные технической разведки после отслеживания ботнетов, определения их командных серверов и наблюдения за тем, что злоумышленники, стоящие за этой угрозой, устанавливают на системы своих жертв. Мы садимся со старшим исследователем ESET в области вредоносных программ Жаном-Яном Бутином, чтобы поговорить о роли ESET в этой операции, а также об общих угрозах, которые создаются ботнетами.

Что обеспечило Wauchos, одной из самых долгоживущих семейств вредоносных программ, такую долговечность?

Wauchos существует с 2011 года и доступен на подпольных форумах и, таким образом, продается самым разным людям. Кроме того, ряд его особенностей и продолжающееся развитие привлекали внимание киберпреступников, которые в конечном итоге использовали его в течение длительного времени.

Почему потребовалось столько времени, чтобы нанести ему решительный удар?

Операции такого рода требуют много времени. Как уже упоминалось в блоге, это работа началась в 2015 году. Потребовалось много времени, чтобы все подготовить к операции правоохранительных органов. Кроме того, должны быть соответствующие организации, готовые для уничтожения ботнета предоставить необходимые ресурсы.

Таким образом, ботнет, чтобы дать старт операции такого масштаба, должен получить очень широкое распространение и нанести огромный урон.

Какие страны несут основную тяжесть заражения?

Большинство заражений, которые мы наблюдали за последние шесть месяцев, имели место в Юго-Восточной Азии и Южной Америке.

Какие устройства пострадали больше всего? Домашние компьютеры, корпоративные компьютеры, серверы?…

К направлениям заражения Wauchos относились социальные сети, съемные носители, спам и загружаемые файлы. Поскольку ничего из этого не нацелено на какие-либо конкретные группы пользователей, постольку почти каждый пользователь компьютера, щелкнув ссылку, становится потенциальной жертвой.

Какова была ваша роль в этой спецоперации, в чем заключались ваши исследования, а также сотрудничество с Microsoft и правоохранительными органами?

Мы отвечали за техническую сторону этой операции: анализ вредоносных программ и поиск командных серверов, используемых различными ботнетами Wauchos. Поскольку эта вредоносная программа продавалась на подпольных форумах, было важно убедиться, что все командные серверы Wauchos идентифицированы и уничтожены. Мы помогли этим усилиям с помощью нашей системы отслеживания ботнетов.

Как вам удалось захватить и проанализировать вредоносную программу, стоящую за ботнетом?

Первым шагом было проанализировать сетевой протокол и поведение бота, чтобы включить его в нашу платформу отслеживания ботнетов. Эта платформа может автоматически анализировать образцы, полученные от наших клиентов, извлекать соответствующую информацию и использовать ее для прямого подключения к командному серверу вредоносной программы. Благодаря этому мы смогли собрать информацию, необходимую для этой операции, автоматически, анализируя образцы Wauchos, сообщенные нам нашими клиентами.

Как вы сумели сделать так, что преступники ничего не знали о ваших исследованиях?

Разумеется, при работе над операцией такого рода важно, чтобы преступники не знали о ней. Поэтому мы старались обмениваться информацией только с теми людьми, которые должны были знать о ней, и хранить конфиденциальную информацию в тайне.

Каким был наиболее распространенный тип повреждений, вызванных Wauchos после заражения компьютера?

Исторически, Wauchos использовался для кражи параметров доступа с помощью плагина формграббера и установки дополнительных вредоносных программ на зараженную систему.

Каким способом машины взламывались чаще всего?

Поскольку Wauchos покупался, а затем распространялась самыми разными киберпреступниками, направления заражения, используемые для распространения этой угрозы, сильно разнились. Исторически, образцы Wauchos распространялись через социальные сети, обмен мгновенными сообщениями, съемные носители, спам и наборы эксплойтов.

Были ли какие-либо очевидные признаки, которые бы указали пользователю, что его компьютер был взломан Wauchos?

Не было.

Как этот ботнет монетизировался? Я полагаю, что деньги были основной причиной, почему ботнеты появились вообще.

Поскольку Wauchos продавался на подпольных форумах, существовали различные схемы монетизации. Одна из них состояла в том, чтобы использовать плагин формграббера для кражи паролей для учетных данных в Интернете. Другая схема взимала плату за установку дополнительных вредоносных программ на взломанной машине, чрезвычайно популярная среди киберпреступников и известная как «оплата за установку».

Какую инфраструктуру командных серверов использовали операторы Wauchos для управления «компьютерами-зомби»?

Они использовали несколько командных серверов, расположенных в разных местах. Именно на эти серверы и была нацелена эта спецоперация.

Был ли какой-либо надежный способ обнаружить, что бот общается со своим командным сервером?

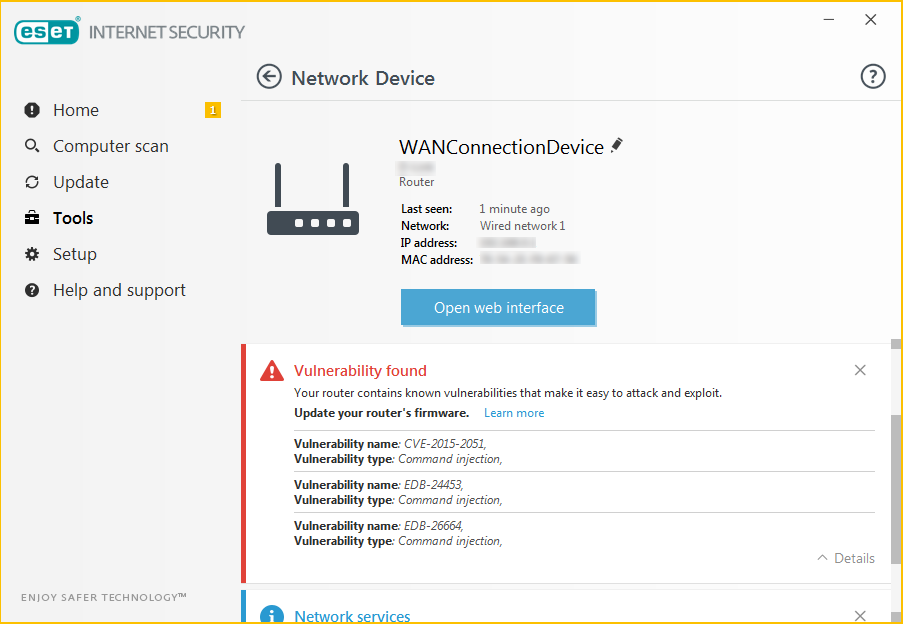

При общении со своими командными серверами боты Wauchos использовали узнаваемый сетевой шаблон. Это позволило нам лучше защитить наших пользователей, добавив еще один уровень защиты – создать сетевые обнаружения, позволяющие определить, когда бот пытается связаться со своим командным сервером.

Как вы узнавали о коммуникации между зараженным компьютером и его командным сервером, и как эта коммуникация осуществлялась?

Подробности сетевой коммуникации можно найти в этом блоге. Она была добыта через реверс-инжиниринг различных образцов.

Шифровался ли трафик командных серверов?

Да, там использовался ключ RC4, встроенный в двоичный файл.

Каким образом вредоносные программы, стоящие за ботнетом, вмешивались в функциональность операционной системы?

Wauchos вмешивался в работу операционной системы разными способами. Помимо прочего, он пытался отключать функции Windows Firewall, Windows Update и контроля учетных записей пользователей.

Использовались ли в Wauchos какие-либо методы анти-VM или анти-«песочницы»?

Поскольку это семейство вредоносных программ продавалось на подпольных форумах, разные киберпреступники использовали разные методы; и да, мы видели образцы, использующие методы анти-VM и анти-«песочницы».

Существует ли какой-то способ определить, насколько успешным был плагин rootkit для скрытия заражения?

Нет.

Опираясь на свой опыт борьбы с ботнетами, что, по-вашему, ждет Wauchos теперь, когда он остановлен?

Вероятно, он постепенно исчезнет, так как восстановление продолжается. Для долгоживущих ботнетов этого типа очень сложно очистить все системы, которые были взломаны Wauchos, но пока хорошие парни контролируют его командные серверы, по крайней мере, никакого нового вреда причинить этим взломанным компьютерам нельзя.

Вообще говоря, какие симптомы могут предупредить обычных пользователей о том, что их компьютеры оказались в ботнете?

Это зависит от семейства вредоносных программ, и распознать, что ваш компьютер взломан, может оказаться непросто. Если вы заметили странное поведение вашего компьютера, например, ваша система безопасности отключилась или больше не может обновляться, или если вы обнаружили, что не получаете обычные обновления Windows, виновником этого может оказаться вредоносная программа. Использование бесплатных инструментов, таких как сетевой сканер ESET для сканирования вашей системы, может помочь найти и удалить вредоносную программу, которая, возможно, и создала эти проблемы.

Как можно проверить, что компьютер не стал частью ботнета?

Большинство распространенных семейств вредоносных программ используют старые приемы и не могут устанавливаться без некоторой помощи со стороны неосторожных пользователей. Обычные рекомендации о том, чтобы не нажимать на случайные ссылки или не открывать вложения, поступающие из ненадежных источников, играют важную роль в обеспечении безопасности в Интернете.

Вы выпили бокал шампанского, чтобы отпраздновать эту успешную операцию?

Конечно!

Источник: Welivesecurity