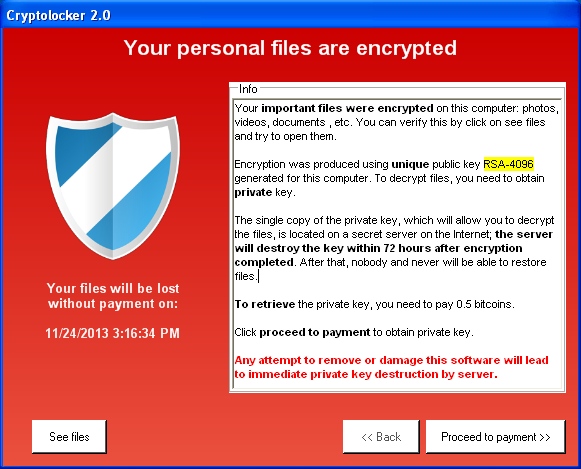

Общее регулирование защиты данных (GDPR) вместе с растущим числом нарушений в этой среде являются наиболее весомыми причинами, по которым малые и средние предприятия внедряют технологии защиты данных, среди которых и шифрование.

Однако в условиях ограниченного времени и рынка, наводненного различными продуктами, найти наиболее подходящие может оказаться трудной задачей для владельцев компаний и лиц, ответственных за принятие решений.

Если вы столкнулись с необходимостью такого решения, избегайте ошибок при выборе продукта шифрования, задавая следующие вопросы прежде, чем начать действовать:

Какие ноутбуки представляют собой больший риск: внутри или вне офиса?

Это может показаться бессмысленным вопросом с очевидным ответом; системы более подвержены краже, когда они находятся вне офиса. Но учитывать это различие, держа его в уме, – это правильное место, с которого стоит начать, и когда вы решились на выбор, обязательно проверьте его эффективность при управлении проблемными сценариями для ваших удаленных пользователей.

Соответствует ли система шифрования требованиям вашего ИТ-отдела для полного дистанционного управления кодированием конечных точек вне офиса?

| Все основные продукты шифрования конечных точек предлагают средства для управления удаленными системами, но сначала внимательно изучите все их требования. Большинству необходимо либо открытое входящее соединение с демилитаризованной зоной (DMZ) на вашем сервере, либо VPN-соединение. Все они связаны с более высоким уровнем ИТ-навыков, которые могут увеличить затраты, и для качественного функционирования может потребоваться, чтобы пользователь инициировал соединение; этот вариант не дает слишком много пользы в случае с уволенным сотрудником или украденным ноутбуком. | «ВСЕ ОСНОВНЫЕ КОНЕЧНЫЕ ПРОДУКТЫ ПРЕДЛАГАЮТ СРЕДСТВА ДЛЯ УПРАВЛЕНИЯ ДИСТАНЦИОННЫМИ СИСТЕМАМИ, НО ОБРАЩАЙТЕ ВНИМАНИЕ НА ИХ ТРЕБОВАНИЯ» |

Все основные продукты шифрования конечных точек предлагают средства для управления удаленными системами, но сначала внимательно изучите все их требования. Большинству необходимо либо открытое входящее соединение с демилитаризованной зоной (DMZ) на вашем сервере, либо VPN-соединение. Все они связаны с более высоким уровнем ИТ-навыков, которые могут увеличить затраты, и для качественного функционирования может потребоваться, чтобы пользователь инициировал соединение; этот вариант не дает слишком много пользы в случае с уволенным сотрудником или украденным ноутбуком.

Хорошо продуманный продукт предоставит вам удаленное управление, не создавая дополнительных проблем безопасности, не требуя специальных знаний и не добавляя затрат на проект.

Почему это важно?

Быстрое изменение политики безопасности, ключей шифрования, функций и работы шифрования конечных точек при удаленном доступе означает, что «политика по умолчанию» может быть действительно сильной и жесткой. Исключения могут быть сделаны только тогда, когда (и где) они нужны, и при этом откат изменений происходит так же легко. Если вы не можете этого сделать, то вам придется оставить «ключ под ковриком», на всякий случай – создавая дыры в вашей политике безопасности до полного завершения развертывания.

Позволяет ли решение удалять блокировку и стирать ключи с ноутбуков?

Ответ может иметь решающее значение, если компьютер компании с полным дисковым шифрованием украден во время режима гибернации или при загрузке операционной системы. Еще хуже, если эти системы поставляются с предварительным загрузочным паролем, прикрепленным на этикетке или вложенным в сумку для ноутбука. Если удаленная блокировка или функция очистки недоступны, а система либо незащищена, либо защищена только паролем ОС, то при таких условиях шифрование будет обойдено в любом случае.

Точно так же важно знать, было ли решение разработано с учетом типичных случаев использования, которые в противном случае обходили бы хорошо разработанную политику безопасности.

Обеспечивает ли решение безопасность для съемных носителей без необходимости внедрения белого листа для каждого элемента?

С массивом записываемых устройств, которые люди используют для своей повседневной работы, администраторы практически не имеют белого списка для каждого из них, и сами решают, разрешено ли считывать, записывать или вообще запрещено обращаться к устройству.

Гораздо проще установить политику уровня файла – различать файлы, требующие шифрования и те, которые этого не требуют, и защищать их каждый раз, когда они перемещаются с рабочей станции или корпоративной сети на любое портативное устройство.

Другими словами, если вы подключите свой собственный USB-накопитель, это не заставит вас зашифровать ваши личные данные; однако все, что поступает из системы компании, будет зашифровано без использования ключей на вашем устройстве. Это простая идея, но одна из тех, которые делают любое устройство безопасным, без необходимости белого списка.

Заключительные примечания: безопасность была всегда, и то, что создаст или нарушит ваше развертывание – это гибкость и простота использования

В конце концов, вам нужно выяснить, легко ли использовать решение, которое вы хотите внедрить. Если настройка решения занимает часы или даже дни, требует дополнительных инструментов для его работы, то это может вызвать новые головные боли у системных администраторов и создать новые угрозы для безопасности. Стремитесь к простому развертыванию решения, которое не требует передового опыта в области ИТ и сохраняет как финансовые, так и ваши человеческие ресурсы. Если пользовательский интерфейс отражает простое развертывание, ИТ-персонал не будет сталкиваться с дополнительными трудностями от локаутов пользователей, потерянных данных и других разочарований.

Все проверенные коммерческие продукты шифрования были достаточно качественными в течение многих лет, однако значительная часть записанных с нарушениями данных, связанных с потерянными или украденными ноутбуками и USB-накопителями, была связана именно с организациями, которые купили и развернули продукты шифрования.

Чтение заметок для таких инцидентов показывает возможность выбранного решения соответствовать вашей среде и методам работы, а также упрощенному шифрованию для повседневных пользователей во избежание реальных проблем.

Источник: Welivesecurity