На мероприятии ESET World 2025 собрались лучшие эксперты по кибербезопасности из всех слоев общества, так что можно было послушать о наглядных примерах того, что действительно помогает бизнесу оставаться в безопасности. Именно так и поступил Джеймс Родевальд, аналитик по мониторингу безопасности компании ESET.

В ходе сессии под названием «Защита с помощью ESET MDR» Родевальд рассказал о критических болевых точках ИТ-администраторов и о том, как управляемое обнаружение и реагирование (MDR) экономит их время и открывает новые возможности, а также поделился историей о том, как VPN вышел из-под контроля.

День из жизни ИТ-администратора

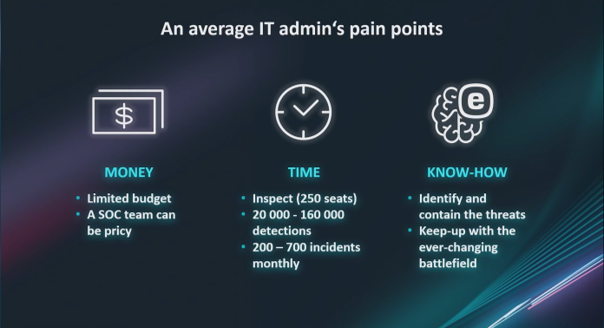

Обычно ИТ-администраторам приходится распределять свое внимание между многими областями, и безопасность — это лишь еще одна небольшая часть их задач, которой зачастую уделяется меньше внимания, чем необходимо.

Среди множества проблем, связанных с кибербезопасностью компании, ключевое место занимают бюджеты — соответствующие операционные центры безопасности (SOC) могут стоить недешево, ведь для охвата сотен мест требуется время и усилия. Некоторые компании полагают, что достаточно двух человек, чтобы охватить все возможности SOC, но Родевальд с этим категорически не согласен: «Они не способны вести наблюдение 24/7. … Если что-то случится, пока они спят или, возможно, находятся в отпуске, это может быть очень плохо».

Хотя Родевальд не настроен отговаривать ИТ-специалистов от таких попыток, он подчеркивает, что есть определенные пробелы, которые могут заполнить только эксперты по безопасности: «ИТ-администраторы умны. Они мастера своего дела. Они создают прекрасные системы, которые взаимодействуют друг с другом — и это не может не вызывать восхищения. Но иногда они просто не знают, каким образом обнаружить, что кто-то другой злонамеренно управляет их сетью. И вот тут-то и возникает опасность».

ESET MDR готов помочь!

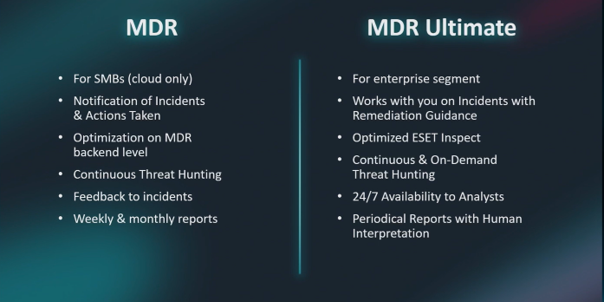

Securing added resources for IT admins to fight threats while they take care of daily tasks is what ESET Предоставить дополнительные ресурсы ИТ-администраторам для борьбы с угрозами в то время, как те занимаются своими повседневными задачами, — вот что предлагает ESET MDR. Он очень полезен для небольших компаний, не имеющих в своем ИТ-отделе штата сотрудников, занимающихся вопросами безопасности, и позволяет быстро повысить уровень безопасности. «Это действует по принципу: установить и забыть. … Клиенты хотят, чтобы кто-то отслеживал и получал уведомления о том, что что-то произошло, что мы сделали для исправления ситуации, и какие действия им нужно предпринять», — говорит Родевальд об этой услуге.

ESET MDR — это круглосуточная услуга управления угрозами для небольших организаций, использующая ИИ и человеческий опыт для обеспечения первоклассной защиты без привлечения штатных специалистов по безопасности. Дайте компании ESET всего 20 минут, чтобы заблокировать, остановить и пресечь вредоносные действия, пока вы будете заниматься своими основными задачами.

Хотя базовая услуга MDR может обеспечить безопасность корпоративного уровня, а мониторинг осуществляется добросовестными экспертами, обученными предотвращать инциденты безопасности (для принятия решений используются самые свежие данные об угрозах), для сложных сред с большим пространством можно сделать гораздо больше. Для таких сред нужен особый подход, органично вписывающийся в существующий аппарат безопасности более крупной организации.

По словам Родевальда, ESET MDR Ultimate (MDRU) предназначен «для тех клиентов, которые хотят работать с нами в режиме реального времени, наблюдая за своей средой… Преимущества варьируются от создания пользовательских правил и оповещений, [до] оптимизации среды безопасности… поиска незащищенных устройств и т. д. Таким образом, в рамках всего спектра этих мероприятий мы обеспечиваем зрелость операционной деятельности и процессов, помогаем в устранении последствий и даже отмечаем незащищенные устройства, которые, к сожалению, являются слишком частым источником угроз».

ESET MDRU идеально сочетает в себе технологии ESET и опыт в области цифровой безопасности для эффективного и проактивного обнаружения и реагирования на любые угрозы. Это специализированная услуга, действующая как зонтик безопасности типа SOC и позволяющая защищать сложные среды с помощью специальных команд по безопасности.

Родевальд также выделяет отчеты ESET MDRU, поясняя, что этот процесс является более человечным, объединяющим экспертов обеих сторон для разработки лучших правил и механизмов защиты в тандеме, что делает его еще более полезным.

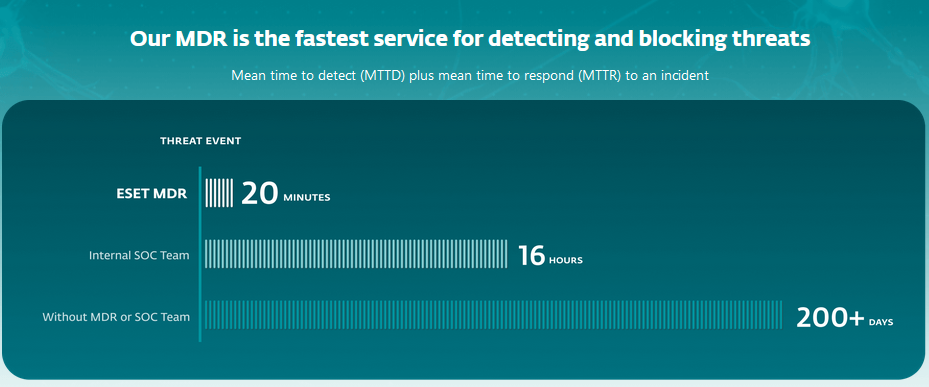

20 минут для обнаружения

Уровень услуги ESET MDR обеспечивает 20-минутный интервал для обнаружения для всех клиентов, при этом время реагирования составляет 1 минуту, а время устранения инцидента — около 5 минут. Этому способствует круглосуточный мониторинг по типу SOC, а наши команды MDR постоянно совершенствуют процесс принятия решений с каждым обнаружением.

Такая скорость обнаружения и реагирования достигается за счет внедренного в ESET режима обучения MDR, на котором Родевальд остановился подробно: «Мы проводим обучение, задавая вопрос: а могли бы мы заметить это раньше? Ведь если мы можем стать лучше, значит, мы хотим стать лучше. Кроме того, а смогли бы вы распознать эту [угрозу], если бы увидели ее в естественных условиях?» Соответствующие команды также изучают результаты исследований, чтобы лучше определять проблемы, с которыми они еще не сталкивались.

Благодаря этому в ESET команды MDR могут активно отделять ложные срабатывания от реальных обнаружений, применять новые сценарии реагирования на инциденты по мере необходимости и управлять обучением, чтобы аналитики всегда были в курсе угроз. Для внутренних команд (особенно для ИТ-специалистов) это может оказаться трудноразрешимой задачей, но именно с такими проблемами обучены справляться аналитики ESET, занимающиеся мониторингом безопасности.

История, рассказанная Джеймсом

В истории об успешном применении ESET MDRU Родевальд рассказал о том, как бесконтрольное использование VPN привело к проникновению в сеть компании киберпреступной группы FIN7. Компания, владеющая крупной сетью с множеством сайтов по всему миру, узнала о взломе еще до подключения к сервису ESET (по крайней мере, за два-три месяца до этого). И хотя в компании использовалось решение XDR, никто не следил за его состоянием — рецепт катастрофы.

Перед бурей

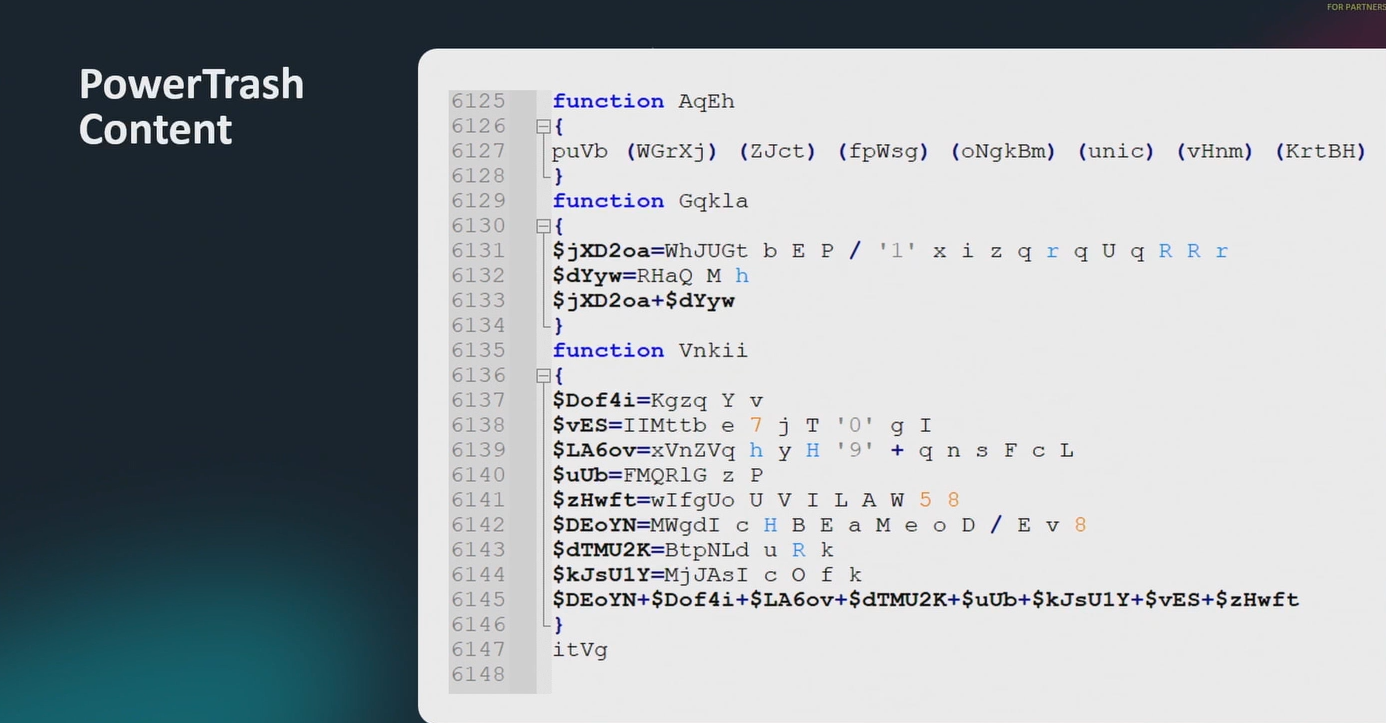

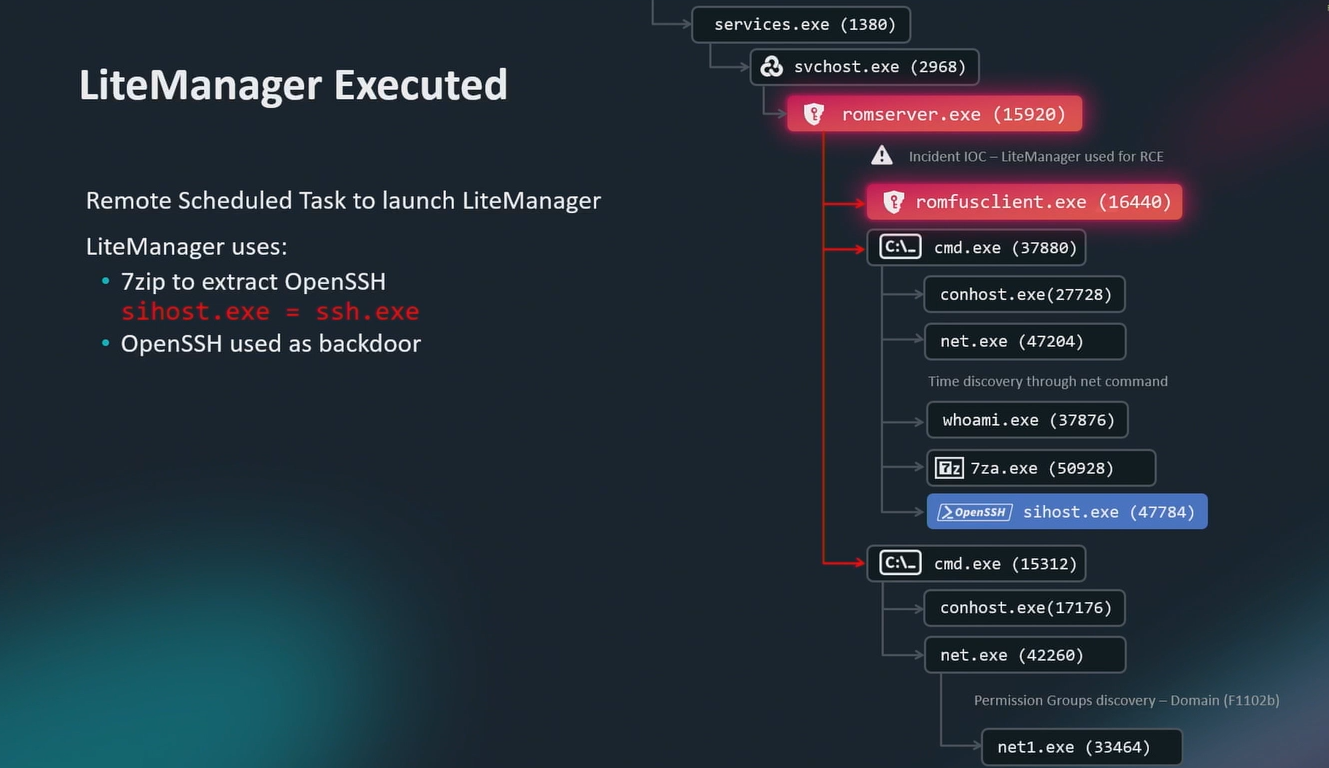

Вначале кто-то использовал PowerShell для создания внешнего сетевого подключения, что привело к установке переименованного инструмента удаленного мониторинга и управления (RMM) (LiteManager). В PowerShell также был интересный сценарий под названием «PowerTrash», длина которого составляла более 6 000 строк.

Далее инструмент RMM, переименованный в romfusclient.exe, запустил еще одну цепочку исполнения для установки бэкдора OpenSSH. «Этот бэкдор связался с удаленным командным сервером и позволил тому, кто его контролировал, проложить туннель через это устройство, чтобы атаковать другие устройства в сети», — рассказывает Родевальд.

Как помог ESET MDRU

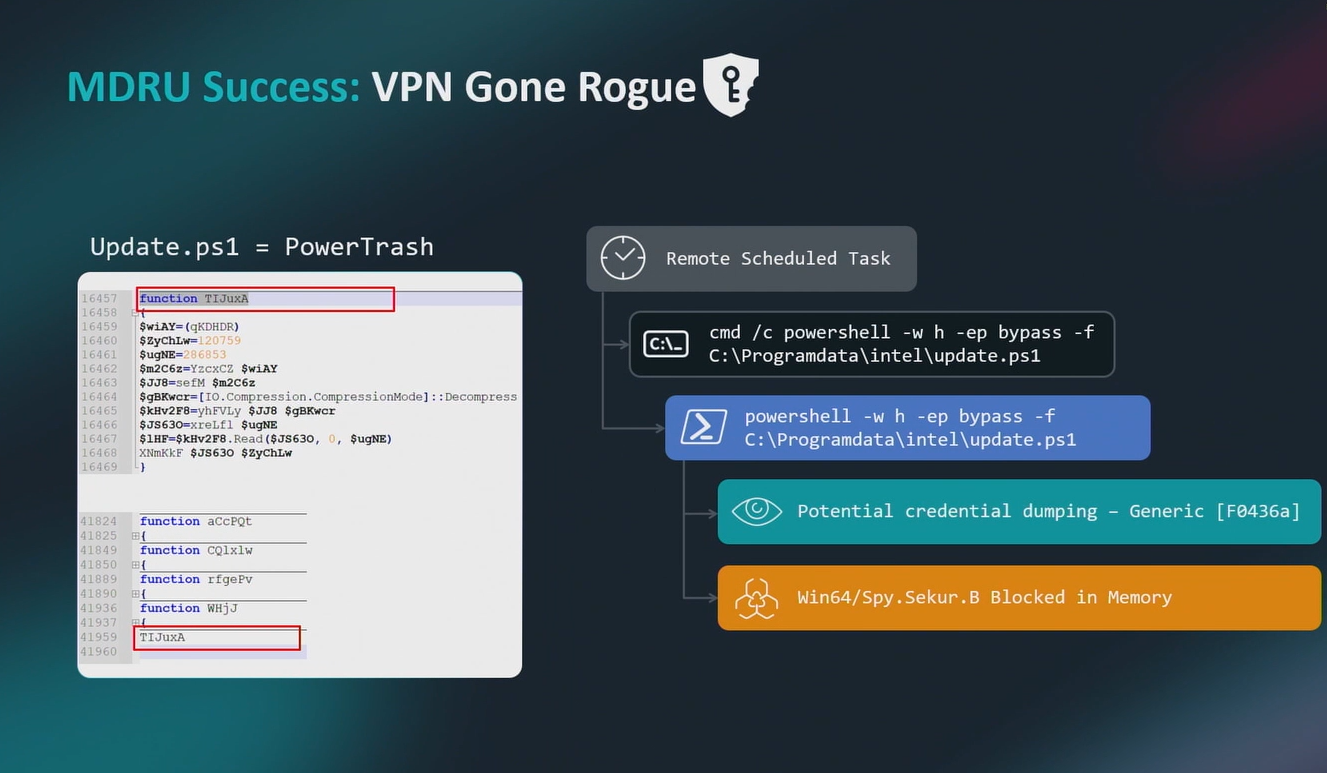

Вскоре после подключения ESET MDRU мониторинг обнаружил боковое движение через удаленно запланированные задачи — исполнялся еще один экземпляр PowerTrash. «Его целью был сброс учетных данных и загрузка Spy.Sekur в память. Но к этому времени мы уже знали, что это FIN7, потому что Spy.Sekur используется только FIN7, а PowerTrash, как я полагаю, также является эксклюзивом FIN7», —комментирует Родевальд. Последний состоял из 41 000 строк кода, что намного больше, чем в предыдущем экземпляре.

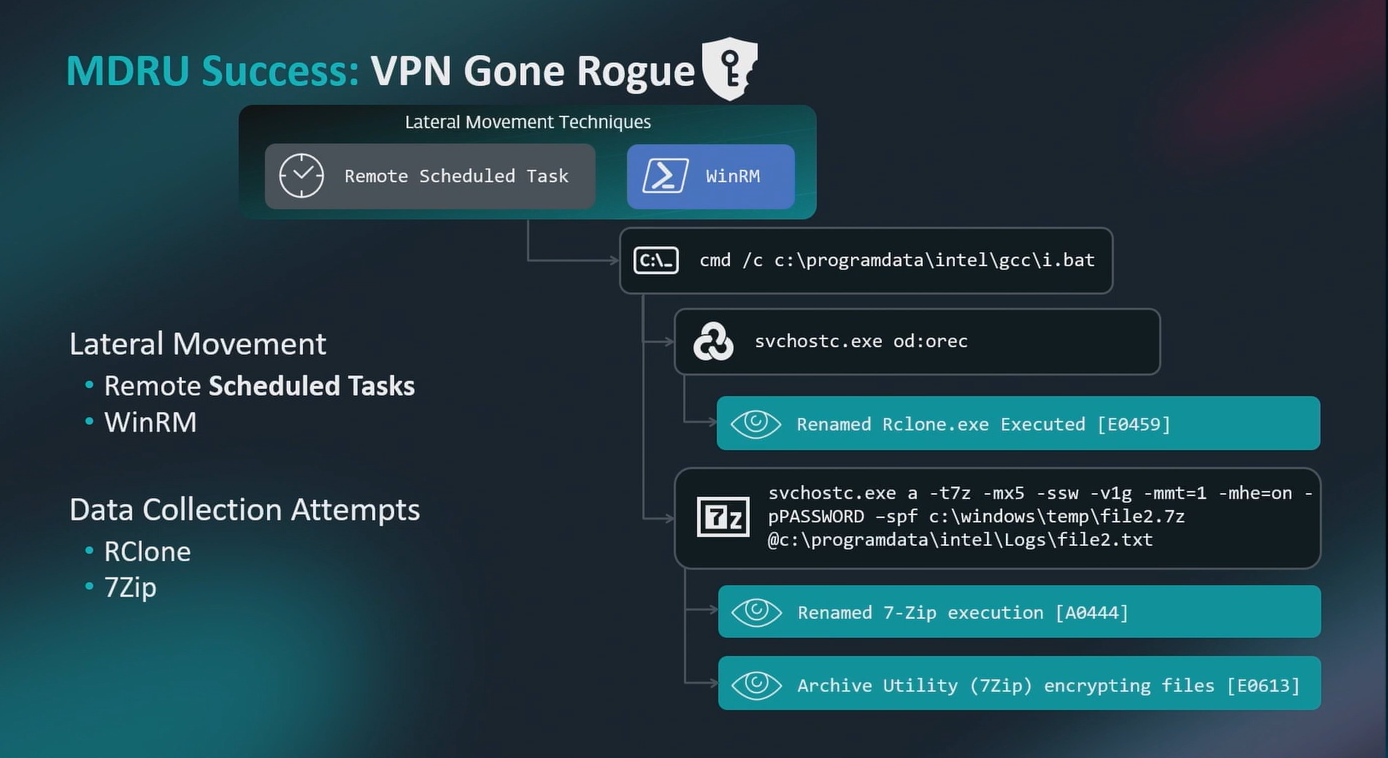

«Мы начали замечать другие боковые движения, когда создали пользовательские правила для блокировки. … И мы начали наблюдать это как через удаленные задачи, так и через WinRM. Мы увидели, что на этот раз их целью было запустить пакетный файл для выполнения переименованной версии RClone.exe, чтобы создать резервные копии файловых ресурсов сети, а затем использовать переименованную копию 7-Zip и сжать все это, а затем вывести из сети», — продолжает Родевальд.

Killing and blocking

Команда MDR начала уничтожать и блокировать эти процессы, создавая пользовательские правила для их окончательного отключения. Тем не менее это происходило на нескольких устройствах, с несколькими формами бокового перемещения.

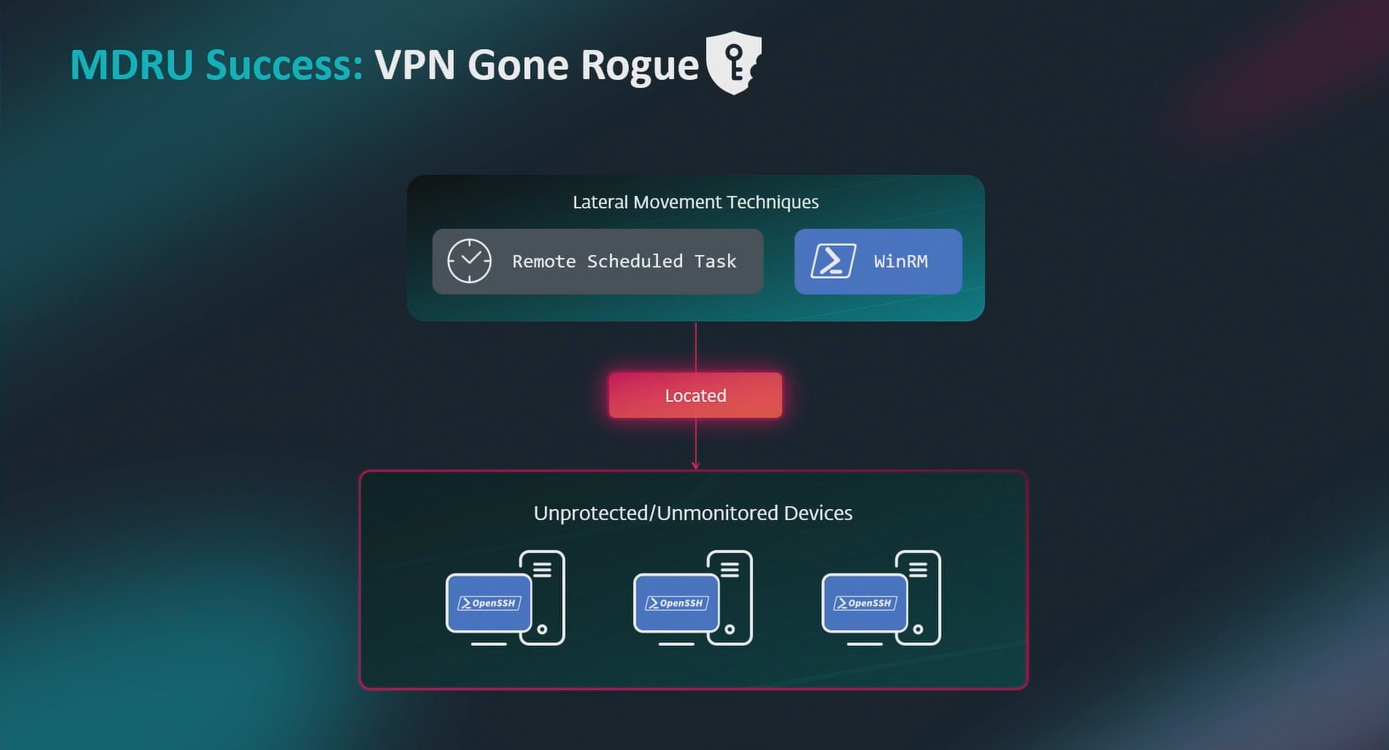

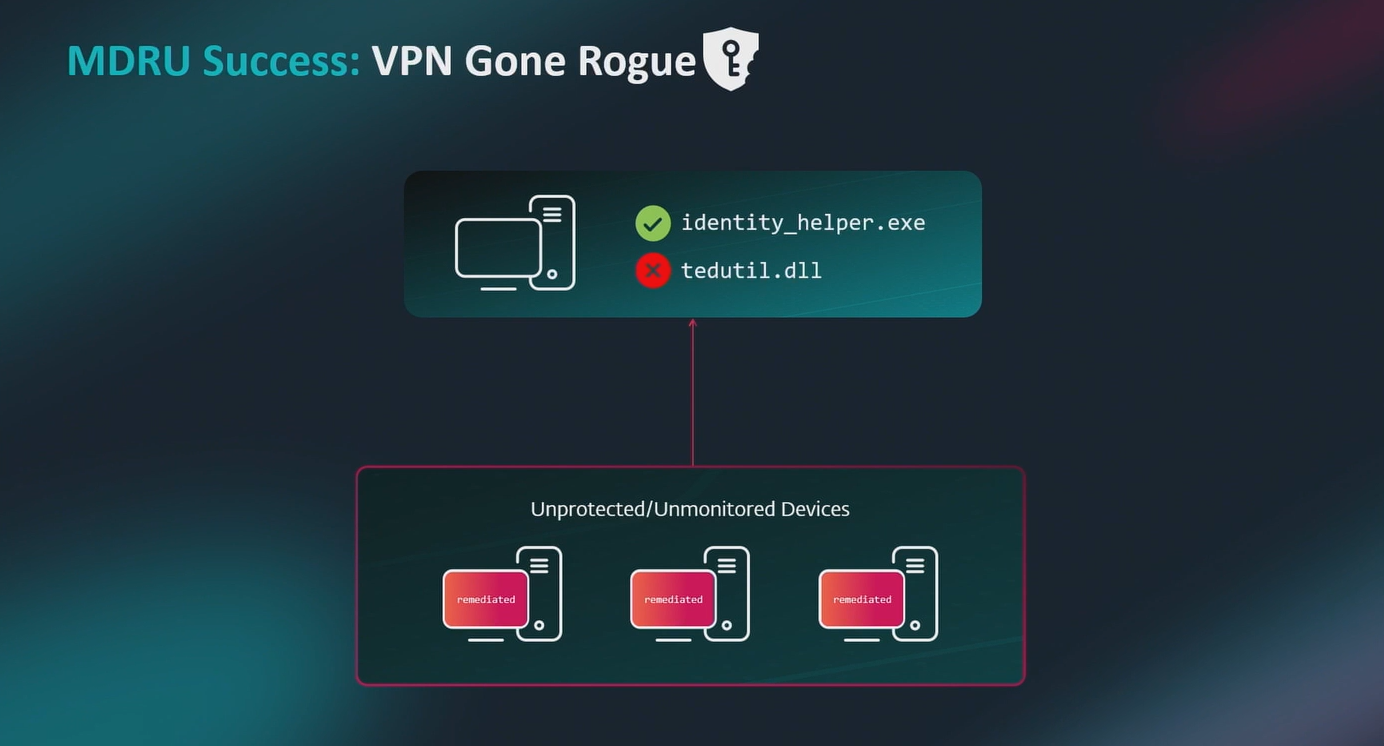

Поскольку у команды MDR были исходные IP-адреса каждого из этих перемещений, она поняла, что ей нужно найти незащищенные устройства в среде клиента, поскольку те не отображались в ESET PROTECT или ESET Inspect как управляемые. «Мы звоним специалистам клиента по телефону, и я прошу их подключить меня к этим устройствам, чтобы я мог видеть, что происходит. Мы обнаруживаем бэкдоры OpenSSH на нескольких различных устройствах: нам нужно либо заставить клиента отключить их от сети, либо вручную исправить ситуацию», — поясняет Родевальд.

Однако с противником еще не покончено. Вероятно, запаниковав из-за потери доступа, злоумышленники применили новый инструмент. «Это была невиданная ранее боковая загрузка DLL!» — восклицает Родевальд. Хотя этот .exe-файл уже встречался в естественных условиях (TopoEdit), он включал в себя вредоносный DLL-файл.

«Они пытались остаться в сети. … Мы заметили это меньше чем через 30 секунд», — с улыбкой говорит Родевальд. Таким образом, команда MDR заблокировала чистые файлы .exe и DLL и устранила их с шести или семи других устройств, причем все в один и тот же промежуток времени.

Назад к истокам

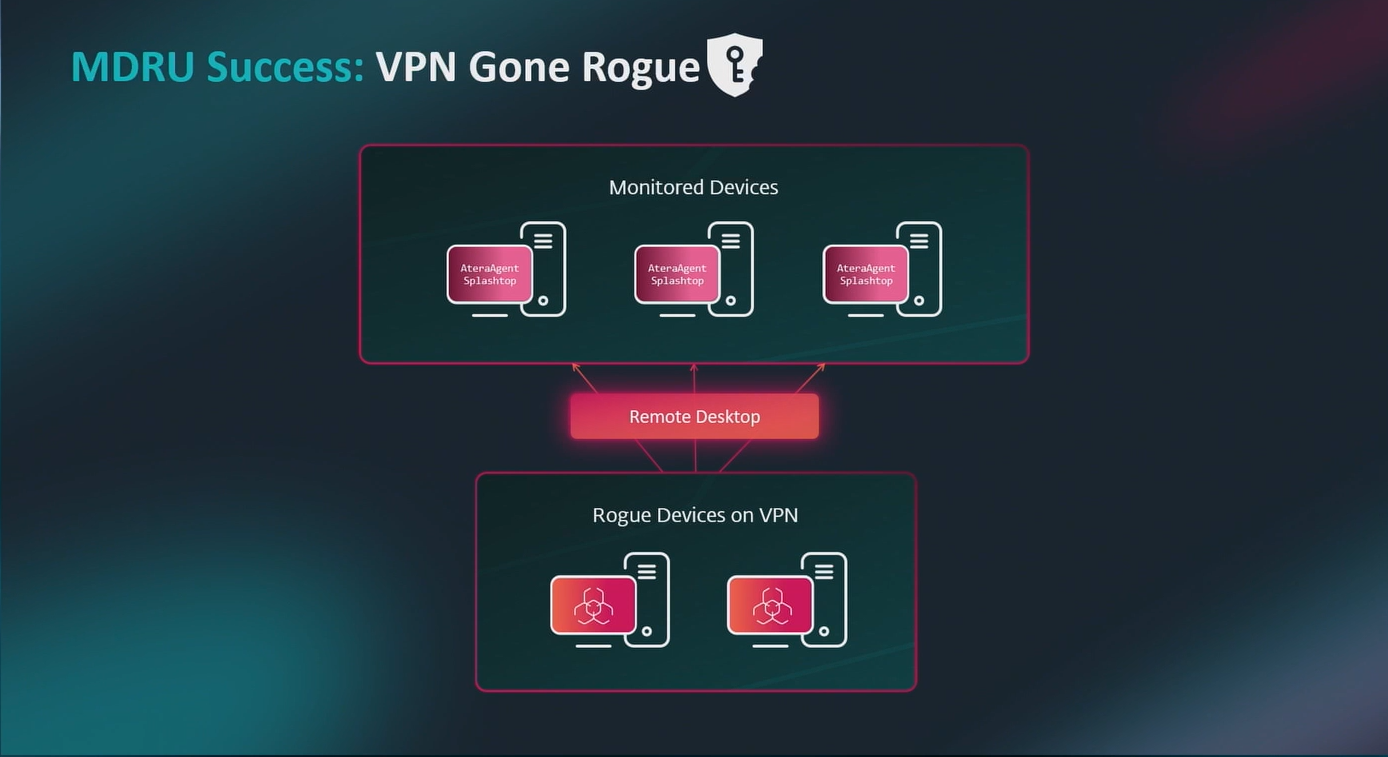

Параллельно с этим команда захотела выяснить: каким образом происходит первоначальный доступ. «Мы начали собирать журналы с устройств, пытаясь найти след событий… таким образом мы занимались цифровой криминалистикой [расследования инцидентов]». Но не успела команда углубиться в расследование, как исполнители угроз раскрыли свои карты. Кто-то использовал протокол удаленного рабочего стола (RDP) с частных IP-адресов для доступа к различным устройствам и сразу же установил AteraAgent и Splashtop — еще два инструмента RMM.

Однако эти IP-адреса находились в конкретной подсети, отличной от других устройств в сети, что было быстро подтверждено администратором компании как адреса, назначенные VPN клиента.

«Их VPN-устройство было взломано. И их вышедшими из-под контроля устройствами владел злоумышленник, который подключался к VPN, а затем, по протоколу удаленного рабочего стола, к другим устройствам», — говорит Родевальд. Поэтому команда MDR убедила компанию отключить VPN, и с тех пор злоумышленник не проявлял никакой активности, хотя за ним по-прежнему ведется наблюдение.

Смысл этой истории: благодаря тесному сотрудничеству, обеспечиваемому услугой ESET MDRU, были приняты незамедлительные меры, быстро разработаны новые сценарии и стратегии безопасности для клиента с целью предотвращения будущих инцидентов.

Безопасность, ориентированная на профилактику

Главная ценность услуг MDR от ESET заключается в том, что они ориентированы на профилактику. Каждая из управляемых услуг ESET предназначена для различных архитектур компаний, но цель одна — быстрое обнаружение и почти немедленное устранение последствий, борьба с новыми угрозами до того, как те успеют причинить вред.

Кроме того, как показала рассказанная Родевальдом история о бесконтрольном VPN, возможно, обращение к управляемым услугам даже в случае взлома может позволить компаниям вырвать победу в области безопасности из цепких щупалец злоумышленников.

Поделиться статьей