По мере того, как наша жизнь все глубже погружается в онлайн-среду и цифровое поведение, киберпреступники используют новые векторы, позволяющие осуществлять фишинг, кражу данных и распространение вредоносных программ. Недавние инциденты показывают, что смешение профессионального и личного сознания людей (вездесущий человеческий фактор) может создать новые слабые места в кибербезопасности бизнеса.

Представьте, что ваши сотрудники просматривают свои любимые социальные сети в свободное от работы время; они могут найти интересную картинку или эмодзи и встроенную в них ссылку, которыми затем делятся — никто не возражает против такого невинного занятия. Теперь представьте, что ваши сотрудники просматривают свои различные профессиональные чаты и темы; и тут что-то среднее между их личными и профессиональными интересами затрагивает их умы. Далее они реагируют, делясь статьей, интересной картинкой или эмодзи и встроенной ссылкой на них. На этот раз они делятся информацией со своими коллегами на облачной платформе, такой как Microsoft Teams. . . просто для развлечения или даже для профессионального вдохновения.

Довольно распространенное поведение в офисе, не так ли? Что ж, плохие акторы могут злоупотреблять даже этими обыденными занятиями. Проще говоря, поведение, характерное для навигации по платформам социальных сетей и пользования ими, может повысить риски для бизнес-платформ, которые в настоящее время стали повсеместными как для малого и среднего бизнеса (SMB), так и для предприятий.

К счастью, многоуровневая технология кибербезопасности ESET позволяет справиться с подобными инцидентами с помощью ESET Cloud Office Security (ECOS), которая теперь выходит за рамки приложений Microsoft 365 и включает Google Workspace.

Обмен отчетами, шутками и вредоносными программами

Давайте начнем с картинок, GIF-файлов и эмодзи, используемых как оружие. Метод сокрытия файла, сообщения, изображения или видео внутри другого файла, сообщения, изображения или видео называется цифровой стеганографией, и в этом нет ничего нового для кибербезопасности.

Первый задокументированный случай его использования в кибератаке относится к 2011 году, когда была обнаружена вредоносная программа Duqu . Эта вредоносная программа собирает данные о зараженном устройстве и передает их обратно на сервер управления (C&C), спрятанный в файле JPEG, который должен выглядеть как невинная картинка.

С тех пор исследователи ЕSET проанализировали множество подобных атак.

В 2022 году BleepingComputer сообщил о новой технике атаки под названием GIFShell, которая позволяет злоумышленникам команд использовать команды Microsoft для фишинговых атак и выполнения команд для кражи данных с использованием файлов GIF-файлов.

Используя многочисленные уязвимости Teams, GIF Shell позволяет злоумышленнику создать обратную оболочку. Этот метод обманом заставляет пользователей устанавливать вредоносное ПО, оно подключает устройство жертвы к серверу управления атакующего. После установления соединения сервер командно-диспетчерского управления отправляет вредоносные команды с помощью защищенных GIF-файлов в Teams. Эти команды могут, например, сканировать устройство на наличие конфиденциальных данных, а затем повторно фильтровать выходные данные с помощью GIF-файлов, извлекаемых собственной инфраструктурой Microsoft.

Крупные облачные платформы, такие как Microsoft 365 с ее приложением Teams, быстро росли во время пандемии и к 1 кварталу 2023 года насчитывали около 280 миллионов пользователей. С таким ростом и новым поведением в Интернете возможности для злоупотреблений на крупных платформах только увеличились.

Однако исследователи уделяют все больше внимания к этим векторам угроз. В июне 2023 года команда Red британского поставщика услуг безопасности Jumpsec обнаружила простой способ доставки вредоносного ПО с помощью Microsoft Teams через учетную запись за пределами целевой организации. Несмотря на то, что Microsoft Teams имеет защиту на стороне клиента, предотвращающую доставку файлов из внешних источников, члены Red Team обошли ее, изменив внутренний и внешний идентификаторы получателей в запросе POST сообщения.

Таким образом, исследователи смогли обмануть систему, заставив ее думать, что внешний пользователь на самом деле является внутренней учетной записью. В частности, они успешно доставили командно-контрольную полезную нагрузку в почтовый ящик целевой организации. Если бы эта атака произошла в реальной среде, злоумышленники могли бы захватить контроль над устройствами бизнеса.

Пользователи защищены с помощью многоуровневой защиты

Для борьбы с угрозами, исходящими от все более популярных облачных приложений, ESET создала свое решение Cloud Office Security (ECOS). Это мощное сочетание фильтрации спама, сканирования на наличие вредоносных программ, антифишинга и расширенных возможностей защиты, способные нейтрализовать даже невиданные ранее типы угроз.

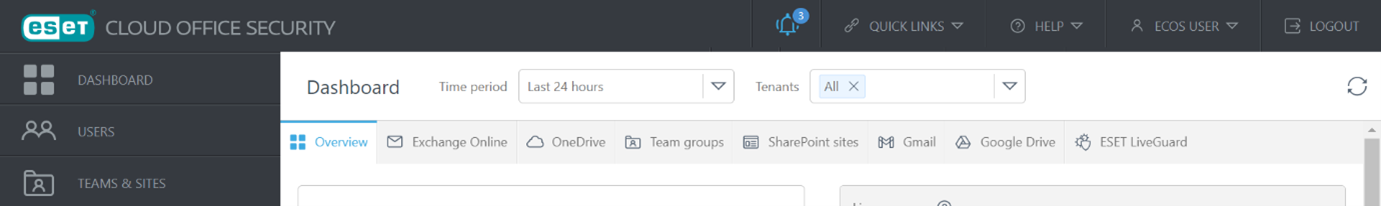

С помощью этого мультитенантного и масштабируемого продукта предприятия могут защитить весь свой пакет Office 365, включая Exchange Online, MS Teams, OneDrive и SharePoint Online. Например, одна из функций ECOS заключается в том, что она сканирует все файлы, передаваемые через MS Teams, а также те, которые загружены в SharePoint Online, сканируя их независимо от того, кто является автором содержимого.

Эффективность ECOS в цифрах:

- За первые десять месяцев 2023 года ECOS обнаружила и заблокировала более 1 миллиона угроз по электронной почте, более 500 000 фишинговых писем и более 30 миллионов спам-писем.

- Компонент облачного анализа ESET Lifeguard Advanced произвел тысячи невиданных ранее обнаружений.

- ECOS обнаружил и остановил десятки тысяч угроз в облачных хранилищах и инструментах совместной работы, таких как OneDrive, Teams и SharePoint.

В своем последнем предложении ESET идет еще дальше, интегрируя ECOS с Google Workspace для защиты пользователей от вышеупомянутых типов угроз. Это означает, что ESET теперь защищает основных поставщиков облачной электронной почты.

Усиление защиты

Многие функции, описанные здесь, имеют решающее значение для безопасности в значительной степени потому, что они легко масштабируются и обеспечивают конкретные улучшения для бизнеса. Однако ESET стремилась сделать еще больше для малого и среднего бизнеса. В октябре 2022 года решения ЕSET Endpoint Security были интегрированы с Intel® Threat Detection Technology (Intel® TDT), которая была запущена в эксплуатацию для некоторых ноутбуков vPro 9-го поколения (и выше) с интегрированными функциями, обеспечивающими улучшенное аппаратное обнаружение программ-вымогателей.

В этом году интеграция была улучшена благодаря более высокой производительности недавно выпущенных процессоров Intel® Core™13-го поколения, которые дополнительно позволяют обнаруживать уникальные программы-вымогатели, совместно используемые ESET endpoint security и ее уровнями, а также модулем мониторинга производительности Intel (PMU), расположенным под приложениями, операционной системой и уровнями виртуализации, собирающими телеметрию процессора при попытке выполнения угроз.

Это решение особенно выгодно для малых и средних предприятий, потому что оно ещё больше расширяет комплексный характер нашего многоуровневого решения без необходимости какого-либо прямого управления.

Подготовка к отражению атак не должна быть сложной

Методы, позволяющие нарушать безопасность бизнеса через его сотрудников и их поведение (в приложении), демонстрируют, что киберпреступники используют все возможности для обхода стандартной киберзащиты.

С помощью простой в использовании панели мониторинга ECOS, ее облачной консоли управления, предприятия могут не только управлять своей безопасностью, но и быстро обнаруживать, оценивать киберинциденты и реагировать на них, что делает ее идеальным решением для предприятий любого размера.

Поделиться статьей