- Исследователи ESET выявили активную кампанию, нацеленную на пользователей Android, которую проводит группа Bahamut APT.

- Основная цель шпионского ПО — извлекать конфиденциальные пользовательские данные и активно следить за приложениями для обмена сообщениями жертв, такими как WhatsApp, Facebook Messenger, Signal, Viber и Telegram.

- Используемое приложение в разное время представляло собой троянскую версию одного из двух подлинных VPN-приложений, SoftVPN или OpenVPN, которые были переупакованы с использованием шпионского кода Bahamut.

- По-видимому, кампания является узконаправленной, поскольку после запуска шпионского ПО Bahamut оно запрашивает ключ активации до включения функционала VPN и шпионского ПО. И ключ активации, и ссылка на веб-сайт, вероятно, отправляются пользователям-адресатам.

- ESET удалось идентифицировать как минимум восемь версий приложений с вредоносными исправлениями, изменением кода и обновлениями, которые распространяются через веб-сайт, что может означать, что у этой кампании хорошая поддержка.

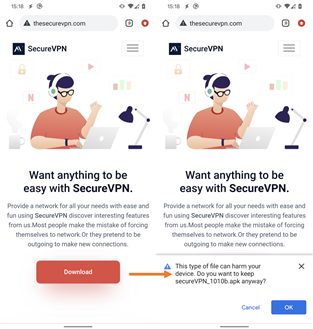

БРАТИСЛАВА, КОШИЦЕ — 23 ноября 2022 — Исследователи ESET выявили активную кампанию, нацеленную на пользователей Android, которую проводит группа Bahamut APT. Эта кампания продолжается с начала этого года. Вредоносные шпионские приложения распространяются через поддельный веб-сайт SecureVPN, который предлагает для загрузки только троянские приложения Android. Этот веб-сайт не имеет никакого отношения к подлинному многоплатформенному программному обеспечению и сервису SecureVPN. Вредоносные приложения, используемые в этой кампании, могут скачивать контакты, SMS-сообщения, записанные телефонные звонки и даже сообщения чата из таких приложений, как WhatsApp, Facebook Messenger, Signal, Viber и Telegram. Исследователи ESET обнаружили как минимум восемь версий шпионского ПО Bahamut, что может свидетельствовать о сильной поддержке кампании. Google Play не предоставляет возможности загрузки вредоносных приложений.

«Хищение данных осуществляется с помощью функции кейлогинга во вредоносного ПО, которое использует службы специальных возможностей не по назначению. Очевидно, кампания является узконаправленной, поскольку наши телеметрические данные не дают нам никакой информации», — объясняет исследователь ESET Лукаш Штефанко, который обнаружил и проанализировал опасное вредоносное ПО для Android. «Кроме того, приложение запрашивает ключ активации перед включением функционала VPN и шпионского ПО. И ключ активации, и ссылка на веб-сайт, вероятно, отправляются пользователям-адресатам», — добавляет Штефанко. Данный уровень предназначен для защиты вредоносных полезных данных от их обнаружения сразу после запуска на пользовательском устройстве неадресата или при их анализе. ESET Research уже сталкивалась с подобной защитой, использованной в ходе другой кампании группы Bahamut.

Все похищенные данные хранятся в локальной базе данных, а затем отправляются на сервер управления и контроля (C&C). Функционал шпионского ПО Bahamut включает в себя возможность обновлять приложение при получении ссылки на новую версию с C&C-сервера.

Если шпионское ПО Bahamut включено, операторы Bahamut могут удаленно управлять им и похищать различные конфиденциальные данные устройства, такие как контакты, SMS-сообщения, журналы вызовов, список установленных приложений, местоположение устройства, учетные записи устройства, информация об устройстве (тип интернет-соединения, IMEI, IP, серийный номер SIM), записанные телефонные звонки и список файлов во внешнем хранилище. Используя службы специальных возможностей не по назначению, вредоносное ПО может красть заметки из приложения SafeNotes и активно отслеживать сообщения чата и информацию о звонках из популярных приложений для обмена сообщениями, таких как imo-International Calls & Chat, Facebook Messenger, Viber, Signal Private Messenger, WhatsApp, Telegram. , WeChat и Conion.

В качестве начального этапа атаки против юридических и физических лиц на Ближнем Востоке и в Южной Азии группа Bahamut APT обычно использует фишинговые сообщения и поддельные приложения. Bahamut специализируется на кибершпионаже, и ESET Research считает, что его цель заключается в том, чтобы красть конфиденциальную информацию у своих жертв. Бахамут также упоминается как наемная группа, предлагающая услуги взлома широкому кругу клиентов. Свое название злоумышленник, который, по-видимому, является мастером фишинга, получил благодаря группе журналистов-расследователей Bellingcat. Команда Bellingcat назвала группу в честь огромной рыбы, обитающей в бескрайнем Аравийском море и упомянутой в «Книге вымышленных существ» Хорхе Луиса Борхеса. Бахамут часто описывается в арабской мифологии как огромная рыба немыслимых размеров.

Более подробную техническую информацию о последней кампании группы Bahamut APT Вы найдете в нашем блог-посте “Группа кибернаемников Bahamut атакует пользователей Android при помощи поддельных VPN-приложений” в WeLiveSecurity. Подписывайтесь на ESET Research в Twitter, чтобы быть в курсе последних новостей ESET Research.

Веб-сайт SecureVPN предоставляет для загрузки троянское приложение.

Поделиться статьей