Пандемия COVID-19 коренным образом изменила характер повседневной деятельности: сотрудникам приходится выполнять значительную часть своей работы через удаленный доступ. Киберпреступникам – особенно тем, кто орудует вирусами-вымогателями, – известно об этом, и они пытаются использовать открывающиеся новые возможности, чтобы заработать еще больше незаконными способами. Телеметрические данные ESET подтверждают эту тенденцию: зафиксирован рост числа уникальных клиентов, сообщивших о попытках атак метод полного перебора, которые были отражены благодаря технологии обнаружения сетевых атак ESET.

До режима строгой изоляции большинство людей работали в офисе и использовали инфраструктуру, которую отслеживал и контролировал ИТ-отдел компании. Но пандемия коронавируса внесла серьезные коррективы в существующее положение вещей. Сегодня значительная часть «офисной» работы выполняется через домашние устройства, а работники имеют доступ к закрытым системам компании через протокол удаленного рабочего стола Windows (RDP) – собственную разработку компании Microsoft, предназначенную для подключения к корпоративной сети с удаленных компьютеров.

Несмотря на растущую важность RDP (а также других сервисов удаленного доступа), организации часто пренебрегают его настройками и защитой. Сотрудники используют легко угадываемые пароли и без дополнительных уровней аутентификации или защиты киберпреступникам не составляет особого труда взламывать системы организации.

Вероятно, по этой причине протокол RDP стал таким популярным вектором атак в последние несколько лет, особенно среди злоумышленников, использующих вирусы-вымогатели. Такие киберпреступники, совершая, как правило, атаку методом полного перебора, проникают в плохо защищенную сеть, повышают свои права до уровня администратора, деактивируют или деинсталлируют решения по обеспечению безопасности, а затем запускают программу-вымогатель для шифрования ценных корпоративных данных.

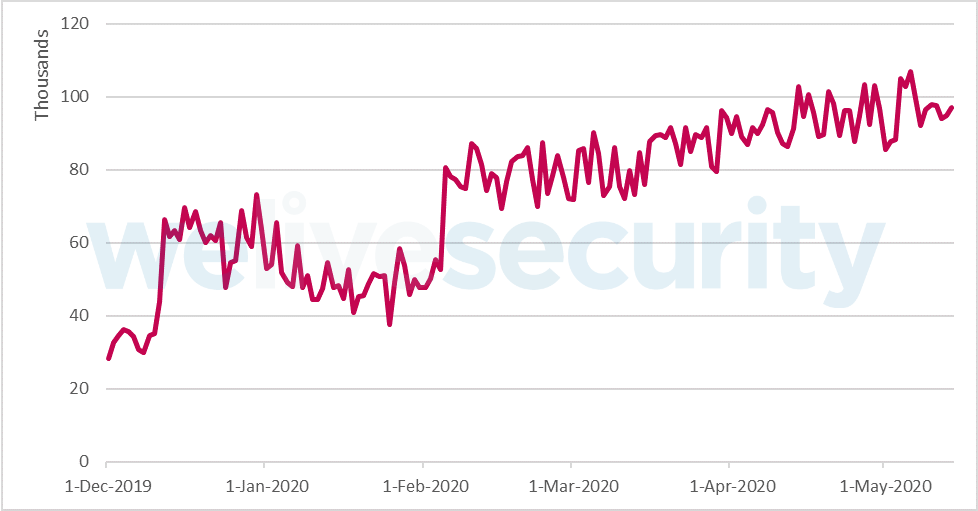

О растущем числе уникальных клиентов, сообщивших о попытках атак на RDP, свидетельствуют данные телеметрии ESET (см. Рисунок 1).

Защита от атак метода полного перебора

Для устранения растущих рисков, связанных с более широким использованием RDP, исследователи ESET разработали новый уровень обнаружения, который является элементом средства защиты ESET Network Attack Protection и предназначен для блокирования входящих атак методом полного перебора с внешних IP-адресов, направленных на протоколы RDP и SMB.

Этот новый уровень, называемый ESET Brute-Force Attack Protection, обнаруживает группы неудачных попыток входа в систему из внешних сред, которые могут быть признаком входящей атаки методом полного перебора, после чего блокирует дальнейшие попытки. В дальнейшем самые злостные нарушители среди этих IP-адресов добавляются в черный список, что позволяет защитить миллионы устройств от будущих атак.

Новая технология доказала свою эффективность в борьбе со случайными и целевыми атаками. Для ее надлежащей работы на сервере должна быть включена опция RDP «Проверка подлинности на уровне сети» (Network Level Authentication, NLA).

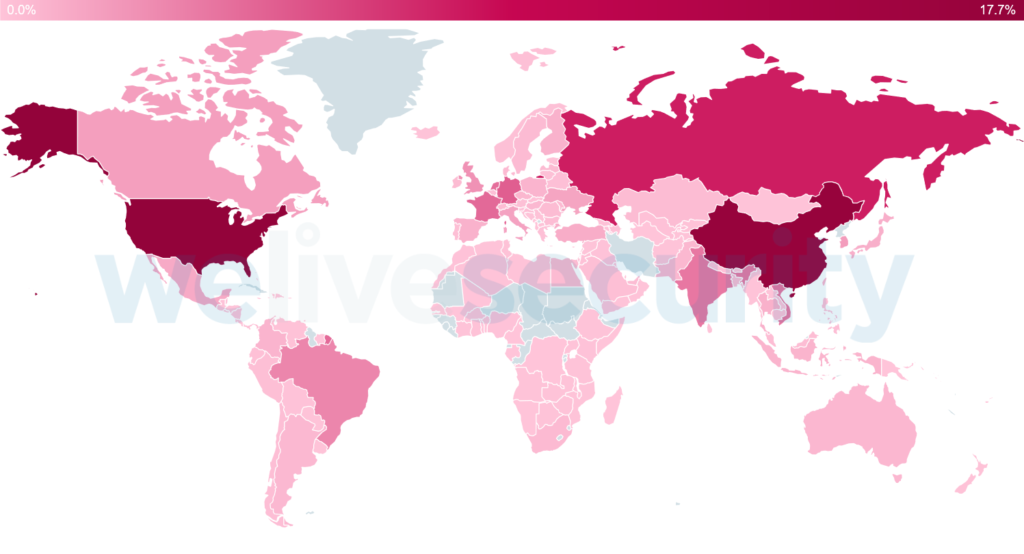

Согласно телеметрическим данным ESET, большинство заблокированных в январе-мае 2020 года IP-адресов были зафиксированы в Соединенных Штатах, Китае, России, Германии и Франции (см. Рисунок 2).

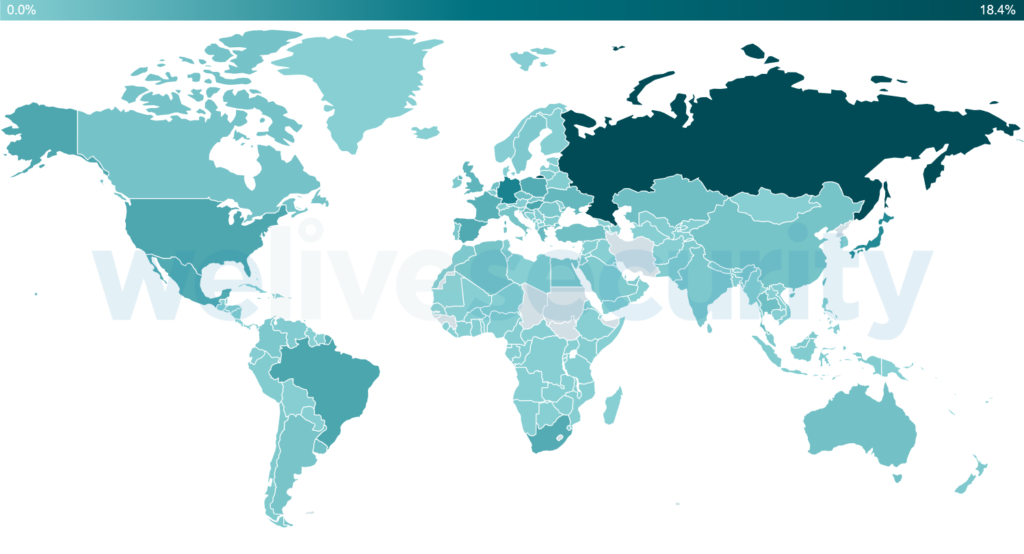

Страны с наибольшим количеством целевых IP-адресов: Россия, Германия, Япония, Бразилия и Венгрия (см. Рисунок 3).

Как правильно настроить удаленный доступ

Даже при наличии таких защитных технологий, как ESET Brute-Force Attack Protection, организациям необходимо правильно настроить удаленный доступ:

- Отключите выход в Интернет через RDP. Если это невозможно, минимизируйте количество пользователей, которые могут напрямую подключаться к серверам организации через Интернет.

- Требуйте создавать надежные и сложные пароли для всех учетных записей, в которые можно войти через RDP.

- Используйте дополнительный уровень аутентификации (MFA/2FA).

- Установите шлюз виртуальной частной сети (VPN), через который будут устанавливаться все соединения по RDP вне вашей локальной сети.

- В брандмауэре периметра запретите внешние подключения к локальным компьютерам через порт 3389 (TCP/UDP) или любой другой порт RDP.

- Защитите программное обеспечение безопасности конечных точек от несанкционированного доступа или деинсталляции путем парольной защиты его настроек.

- Не используйте небезопасные или устаревшие компьютеры, к которым необходимо подключаться через Интернет по RDP, и замените их в максимально короткие сроки.

- Подробное описание того, как правильно настроить соединение по RDP, см. в данной статье авторитетного исследователя ESET Арье Горецкого.

- Большинство из этих передовых методик применимы также к FTP, SMB, SSH, SQL, TeamViewer, VNC и другим сервисам.

Вирусы-вымогатели, койн-майнеры и бэкдоры

Шифрование данных и последующее вымогательство ни в коем случае не являются единственным сценарием развития событий после удачной атаки на RDP-протокол. Часто злоумышленники пытаются установить вредоносный койн-майнинг или создать бэкдор, который можно использовать в случае, если их несанкционированный доступ к RDP был обнаружен и заблокирован.

Другие распространенные сценарии после взлома через RDP:

- очистка лог-файлов, в результате чего уничтожаются доказательства предыдущей вредоносной активности,

- загрузка и запуск инструментов и вредоносных программ злоумышленника во взломанной системе,

- отключение запланированного создания резервных копий и теневых копий или их полное удаление, или

- эксфильтрация данных с сервера.

Хакеры пытались использовать RDP в своих корыстных целях на протяжении многих лет, и данной теме посвящен наш блогпост за 2013 год. Возросшее за последние несколько лет число атак на протокол RDP стало предметом многочисленных рекомендаций правительственных организаций, включая ФБР, Национального центра кибербезопасности Великобритании (NCSC) и Австралийского центра кибербезопасности (ACSC).

Все это показывает, насколько важной стала безопасность удаленного доступа, от которой зависит будущее компании. И даже если ущерб репутации организации – дело поправимое, необходимо учитывать финансовые потери, вынужденный простой и высокие расходы на восстановление. Существуют также дополнительные расходы на уплату возможных штрафов, которые могут быть наложены органами власти в соответствии с законами о защите данных, например европейским Общим регламентом по защите данных (GDPR), Калифорнийским законом о защите прав потребителей (CCPA) или австралийским Законом об уведомлении об утечке данных (NDB).

Независимо от ситуации с пандемией, компании должны управлять рисками, связанными с широким использованием протокола RDP или других аналогичных сервисов, путем усиления своих паролей и добавления уровней защиты, включая многофакторную аутентификацию и решение по обеспечению безопасности, защищающее от атак на RDP и аналогичные протоколы.

Поделиться статьей