COVID-19 pandeemia on radikaalselt muutnud igapäevase töö olemust, sundides töötajaid tegema suure osa oma tööst kaugjuurdepääsu kaudu. Küberkurjategijad – eriti lunavara levitajad – on muutusest teadlikud ja üritavad uusi võimalusi ära kasutada ning suurendada sellega oma tulu. ESETi telemeetria kinnitab seda suundumust, tuvastades unikaalsete klientide arvu, kes teatasid ESETi võrgurünnakute tuvastamise tehnoloogia abil blokeeritud rünnakukatsetest.

Enne karantiini töötas enamik töötajaid kontoris ning kasutas oma IT-osakonna poolt jälgitavat ja kontrollitavat infrastruktuuri. Ent koroonaviirus on muutnud olukorda. Täna toimub tohutu osa kontoritööst koduseadmetes, mis tähendab, et töötajad pääsevad ligi tundlikkele ettevõtte süsteemidele Windowsi kaugtöölaua protokolli (RDP) kaudu – Microsofti loodud patenteeritud lahendus, mis võimaldab kaugarvutitest ettevõtte võrku ühendamist.

Vaatamata RDP (nagu ka muude kaugjuurdepääsuteenuste) kasvavale tähtsusele, eiravad organisatsioonid sageli selle seadeid ja kaitset. Töötajad kasutavad hõlpsasti äraarvatavaid paroole ning ilma täiendavate autentimis- või kaitsekihtideta on suhteliselt vähe võimalusi kaitsta ligipääsu organisatsiooni süsteemidele küberkurjategijate eest.

Ilmselt on just seetõttu RDP viimastel aastatel muutunud nii populaarseks rünnakute sihtmärgiks, eriti pahavara levitajate seas. Küberkurjategijad sisenevad toore jõuga halvasti turvatud võrku, suurendavad oma õigusi administraatori tasemeni, keelavad või deinstallivad turvalahendusi ja käivitavad seejärel lunavara, et krüpteerida ettevõtte olulisi andmeid

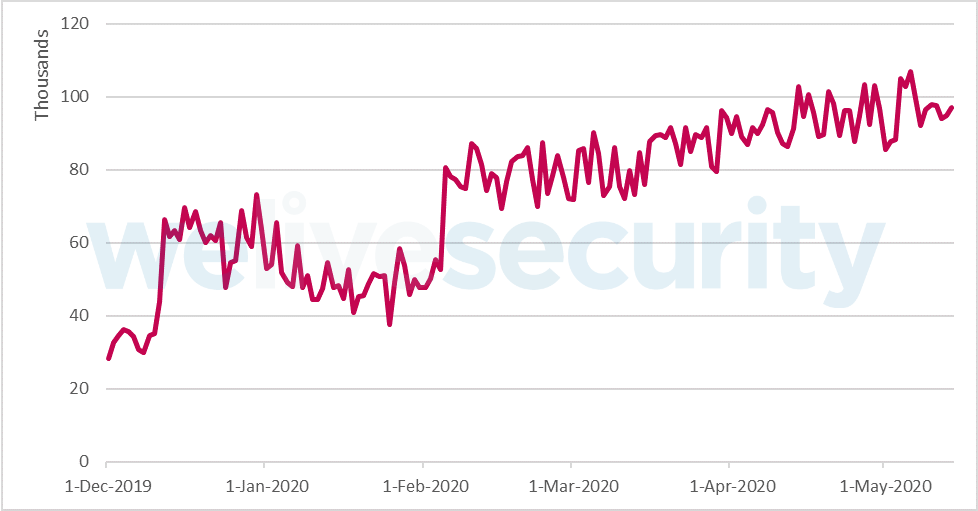

RDP rünnakukatsetest teatanud unikaalsete klientide arvu suurenemist on näha ESETi telemeetria abil kogutud andmetest (vt joonis 1).

Kaitse brute-force rünnaku vastu

RDP suureneva kasutamisega kaasnevate kasvavate riskide käsitlemiseks on ESETi teadlased välja töötanud uue tuvastuskihi, mis on peidetud ESET Network Attack Protectionisse ja mille eesmärk on blokeerida välistelt IP-aadressidelt sissetulevaid rünnakuid, hõlmates nii RDP-d kui ka SMP protokolle.

ESET Brute-Force Attack Protectioni nime kandev uus kiht tuvastab ning blokeerib välistest keskkondadest ebaõnnestunud sisselogimiskatseid, mis vihjavad saabuvale rünnakule. Seejärel lisatakse konkreetsed IP-aadressid musta nimekirja, mis kaitseb miljoneid seadmeid tulevaste rünnakute eest.

Uus tehnoloogia on osutunud tõhusaks nii juhuslike kui ka suunatud rünnakute vastu. Korrektseks toimimiseks peab serveris olema lubatud RDP suvand Network Level Authentication (NLA).

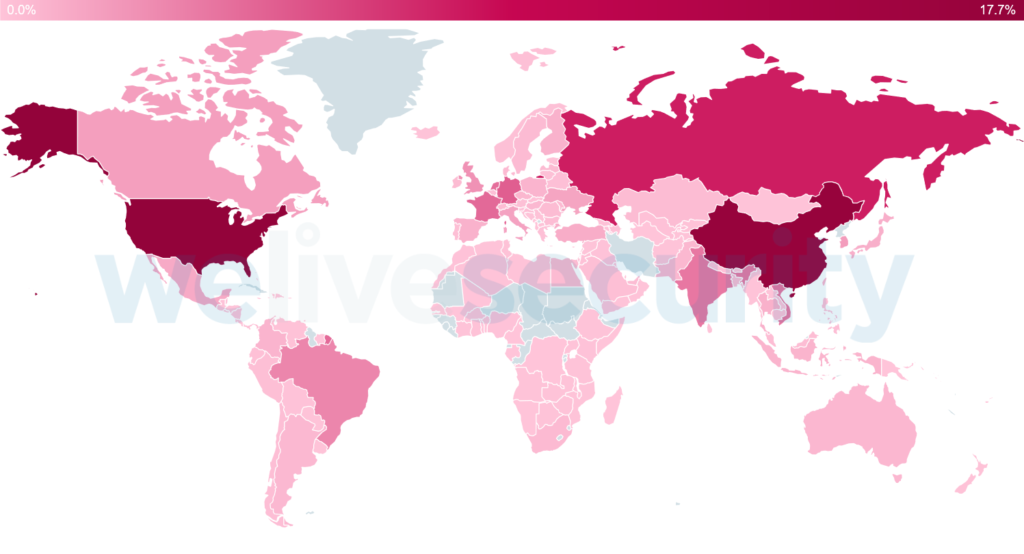

ESETi telemeetria kohaselt tuvastati enamik blokeeritud IP-sid 2020. aasta jaanuarist maini Ameerika Ühendriikides, Hiinas, Venemaal, Saksamaal ja Prantsusmaal (vt joonis 2).

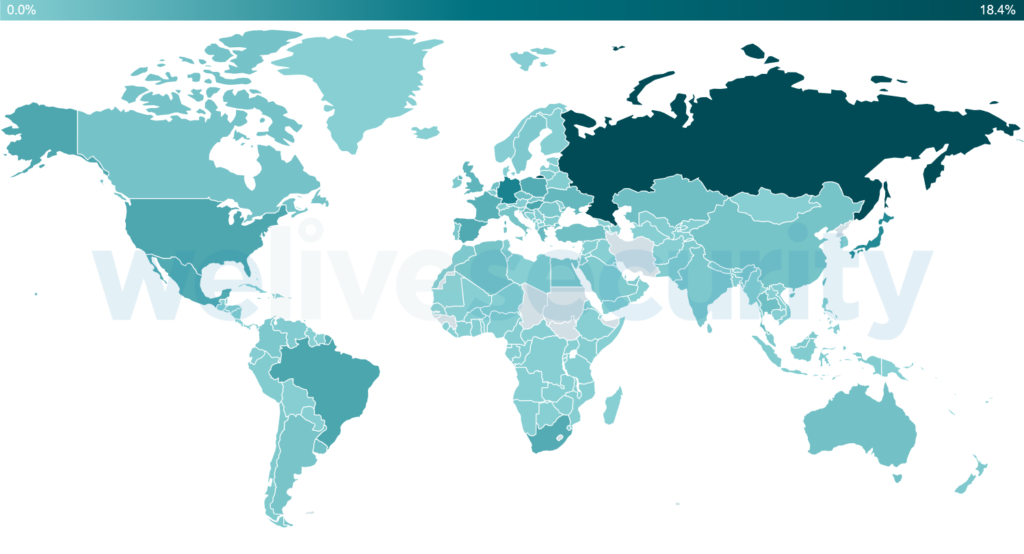

Riigid, kus oli enam sihitud rünnakutega IP-sid, olid Venemaa, Saksamaa, Jaapan, Brasiilia ja Ungari (vt joonis 3).

Kaugjuurdepääsu õige konfigureerimine

Isegi selliste kaitsemeetemega nagu ESET Brute-Force Attack Protection peavad organisatsioonid oma kaugjuurdepääsu korralikult konfigureerima

- Keela interneti-põhine RDP. Kui see pole võimalik, vähenda kasutajate arvu, kellel on lubatud interneti kaudu ühenduda otse organisatsiooni serveritesse.

- Nõua tugevaid ja keerukaid paroole kõikide kontode jaoks, kuhu on tagatud ligipääs läbi RDP

- Kasuta täiendavat autentimiskihti (MFA/2FA).

- Installi virtuaalse privaatvõrgu (VPN) värav kõikide väljastpoolt kohalikku võrgu RDP-ühenduste vahendamiseks.

- Keela perimeetri tulemüüris välisühendused pordis 3389 (TCP / UDP) või mistahes muus RDP pordis.

- Kaitse oma tööjaama kaitse turbetarkvara manipuleerimise või desinstalleerimise eest, määrates selle sätetele parooli.

- Eemalda kõik ebakindlad või vananenud arvutid, mille RDP juurdepääsuks on vajalik internet ning asenda need nii kiiresti kui võimalik uutega.

- RDP ühenduse õigesti seadistamise üksikasjaliku kirjelduse leiad ESETi teadlase Aryeh Goretsky artiklist

- Enamik neist parimatest tavadest kehtib ka FTP, SMB, SSH, SQL, TeamVieweri, VNC ja muude teenuste puhul.

Pahavara, mündikaevurid ja tagauksed

Andmete krüpteerimine ja sellele järgnev väljapressimine pole mingil juhul ainuke stsenaarium, mis võib järgneda RDP ohustamisele. Ründajad üritavad sageli installida mündikaevandamise pahavara või luua tagaust, mida saab kasutada juhul, kui nende volitamata juurdepääs RDP-le on tuvastatud ja suletud.

Muud RDP ohustamisele järgnevad tavapärasemad stsenaariumid võivad hõlmata:

- logifailide tühjendamist, eemaldades seeläbi tõendid varasema pahatahtliku tegevuse kohta,

- ründaja valitud tööriistade ja pahavara allalaadimist ja käitamist ohustatud süsteemis,

- plaanitud varukoopiate ja varikoopiate keelamine või nende täielik kustutamine, või

- andmete väljafiltreerimist serverist.

“Mustad mütsid” on aastaid proovinud RDP-d ära kasutada, nagu on dokumenteeritud meie 2013. aasta blogipostituses. RDP-rünnakute arv, mis on viimastel aastatel pidevalt kasvanud, on saanud arvukate valitsuse teadete objektiks, sealhulgas FBI, Suurbritannia NCSC ja Austraalia ACSC.

See näitab vaid seda, kui oluliseks on saanud kaugjuurdepääsu turvalisus, mis võib muuta või purustada ettevõtte tulevikku. Ja isegi kui organisatsioonile tekitatud maine kahjuga on võimalik töötada, tuleb arvestada rahaliste kahjude, seiskunud toimingute ja kulukate taastamismeetmetega. Siia pole arvestatud võimalike lisakulusid trahvide näol, mida ametiasutused võivad määrata andmekaitset käsitlevate õigusaktide (nt GDPR (EL), CCPA (California) või NDB (Austraalia)) alusel.

Olenamata sellest, kas maailmas valitseb pandeemia või mitte, peaksid ettevõtted maandama RDP või muude sarnaste teenuste laialdase kasutamisega kaasnevaid riske, tugevdades oma paroole ja lisades muid kaitsekihte, sealhulgas mitmefaktorilist autentimist ja turvalahendust, mis kaitseb RDP-d ja muid sarnaseid protokolle.

Jaga artiklit