Ryuk on lunavarapere, mis on saanud kahjuks kuulsaks raamatukogusüsteemi, meditsiinikeskuste, ajalehtede, koolide ja mitmete teiste asutuste ning ettevõtete seiskamisega. ESETi telemeetria tuvastas Ryuki ohuna esimest korda aastal 2018. Ryuk kogus tuntust alles aasta 2019 lõpus.

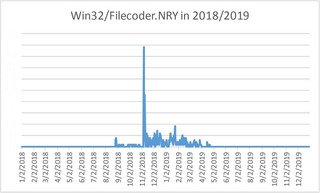

Minnes tagasi algusesse, siis Ryuki lunavarapere olemasolu tuvastati esimest korda 2018. aasta augustis, mil ESET nimetas pahavara nimetusega „Win32/Filecoder.NRY“. Selle lunavaratüve tuvastamine ESETi telemeetrias saavutas väikese tipu aasta 2018 novembris, kuid üldiselt esines selle pahavara tuvastamist vähe:

Turbekogukonnad olid ka teised uurijad täheldanud selle pahavara olemasolu varakult. Ryuk hakkas halba mainet omandama pärast seda, kui esimese kuu jooksul oma tuvastamisest oli see rünnanud vähemalt viit ettevõtet.

Pahavara Ryuk omapäraseks omaduseks on see, et esmapilgul võib selle kergesti segamini ajada Hermes lunavaraperega. Ryuki poolt krüpteeritud failid sisaldavad isegi tänasel päeval oma jaluses sõne „HERMES“. Ryuk pärineb siiski eraldiseisvast lunavaraperest, mida ei tohi Hermesega segamini ajada.

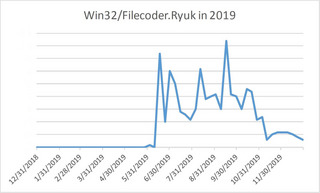

Aprillikuu lõpus, aastal 2019, nimetas ESET selle pahavara ümber nimetusega „Win32/Filecoder.Ryuk“. Selle nime all toimunud tuvastused jätkavad seal, kus „Win32/Filecoder.NRY“ tuvastamine pooleli jäi:

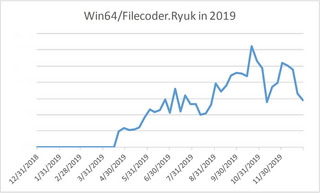

Kuigi pahavara avastamise trend näitas tõusujoont 2019. aasta mais, siis palju suurem oht peitus teistsuguses Ryuki vormis. Ryuk paistab olevat rekompileeritud uueks 64-bitiseks versiooniks, mida ESET nimetab kui „Win64/Filecoder.Ryuk“. See uus Ryuki versioon nägi ilmavalgust 2019. aasta märtsikuus ning saavutas uue tuvastustipu 2019. aasta septembriks:

Ryuki 64-bitine versioon ründas oma tegevuse haripunktis ligi seitse korda rohkem kasutajaid kui selle 32-bitine vend. Lahenduse tekkimisest alates toimus „Win64/Filecoder.Ryuk“ kasv üsna ühtlasel viisil. Kas selline järkjärguline kasv võib anda märku sellest, et Ryuki autorid võisid keskenduda suurema väärtusega sihtmärkidele nagu ettevõtted või muud suured organisatsioonid, suunates oma tähelepanu eemale kodukasutajatest? Ryuki teadaolevad sihtmärgid on võimalik leida ajalehtede pealkirjadest, nende seas on ettevõtted nagu Virtual Care Provider, National Veterinary Associates ja CloudJumper – selline nimekiri annab üsna tugevalt aimu sellest, mida Ryuki loojad soovisid saavutada.

Mõlema Ryuki versiooni tuvastamine oli aastal 2019 kõrgeim Ameerika Ühendriikides:

Ryuki lunavara dekrüpteerimine?

Ryuk kasutab Windowsi operatsioonisüsteemidesse sisseehitatud CryptoAPI lahendust selleks, et luua iga faili kohta ainulaadne AES-256 krüptimisvõti. Kuna AES on sümmeetriline krüptimisšiffer, siis vajab ohver igale failile ligipääsuks seda, et kõik failid oleksid edukalt dekrüpteeritud.

Nende failivõtmete hankimine pole aga praktiliselt teostatav. Failivõtmed on ise krüpteeritud RSA avaliku võtmega, millel ei esine olulisi rakendusvigu. Krüpteeritud failivõtmed on Ryuki autorid pakendanud pahavara käivitatavasse faili. RSA on asümmeetriline krüptimisšiffer, mis kasutab avaliku ja privaatse võtme paari, avaliku võtmega krüpteeritud fail on võimalik dekrüpteerida ainult privaatse võtmega. See tähendab, et ainult RSA privaatse võtme omanikel e ründajatel on võimalik fail dekrüpteerida ja anda ohvrile tagasi ligipääs failile.

Kuidas peatada lunavararünnakud

Ettevõtete jaoks on lunavararünnaku eest kaitsmiseks olemas mitmeid võimalusi. Oluline on veenduda selles, et kõik teie võrgus rakendatud turbelahendused on õigesti konfigureeritud.

Näiteks ESET Endpoint Security, ESET Endpoint Antivirus, ESET Mail Security for Microsoft Exchange ja ESET File Security for Microsoft Windows Server on kõik kasutatavad konfigureeritava turbekihiga, mis kannab nime ESETi hostipõhine sissetungimise vältimissüsteem (HIPS). HIPS jälgib süsteemi tegevust ja kasutab etteantud reeglite kogumit selleks, et tuvastada kahtlane käitumine võrgus ja ennetada olukorda, kus midagi võiks sellega seoses käivituda.

IT-administraatoritel on võimalik täiendavalt kasutada ära HIPSi pakutavaid võimalusi, rakendades rangemaid konfigureerimisseadeid tööjaamades toimuda võiva lunavaralaadse käitumise puhuks. Järgides ESETi teabebaasist leitavaid lunavaravastaseid juhiseid, saavad administraatorid lisada kohandatud reeglid selleks, et takistada spetsiifiliste skriptide käivitatavad failid, Microsoft Office’i protsessid ja muud levinud protsessid, nt explorer.exe, rundll32.exe ja powershell.exe, käivitamast spetsiifilisi rakendusi või protsesse, mille jaoks vastava profiiliga töötajal vajadust ei ole.

Kui ei esine head ärilist põhjust (nt töötaja on tarkvaraarendaja), siis ei pea kõik töötajad saama käivitada iga tüüpi skripti või käivitusfaili oma seadmes. Seda laadi „ekstraskripte/-käivitusfaile“ mitte vajavad töötajad on võimalik kiiresti ära rühmitada ESETi kaughaldustarkvara ESET Security Management Center abil, rakendamaks selliselt rangemad poliitikad oma HIPS-moodulites.

IT-administraatorid saavad rakendada sarnaseid lunavaravastaseid reegleid ESETi toodete tulemüüri ja spämmitõrje moodulites.

Täiendava teabe saamiseks selle kohta, kuidas kaitsta oma ettevõtet lunavara ja muu sarnase pahavara rünnakute eest, tutvuge palun nende kasulike ressurssidega:

Jaga artiklit