Aeg lendab! Tundub, et alles eile sai senini vähetuntud pahavara uus tüvi ülemaailmsete lunavararünnakute hulgas kuulsaks.

On möödunud juba peaaegu päev-päevalt aasta sellest, kui WannaCryptor lunavara krüptouss – mida tuntakse ka WannaCry-na ja mida ESET tuvastas Win32/Filecoder.WannaCryptor.D-na – ründas kaitsevalle. Mis tegi WannaCryptori mõju nii tõsiseks, eriti siis, kui pahavara lunavara osis on üsna tavapärane?

Ülemaailmne puhang oli selgelt õpetuslik hetk, sest tegurid, mis soodustasid seda suure ulatusega jalajälge, tõid samuti esile mõned jõulised õppetunnid. Me säästame teid sissejuhatusest või hästituntud tõsiasjadekordamisest, seetõttu saame me selle asemel sukelduda otse selle ülemaailmse puhangu õppetundidesse. Pole muud moodust kui alustada üleskorjatuga, mis pärineb sellest, kuidas WannaCryptor juuri ajas ja levis.

Paigake, kui oskate

Lihtsamalt öeldes peavad kaitsejõud toppima auke kinni. Sama lihtsalt, kui veidi teisiti öeldes, on see “paika või hukku maailm”, eriti seoses tuntud turvaprobleemide parandustega. Õigeaegse paikamisekasu muutub isegi ilmsemaks, kui me võtame arvesse, et WannaCryptori rünnakus ärakasutatud probleemi paranduslasti välja peaaegu kaks kuud enne seda, kui pahavara hõivas pealkirjad.

Ometi võitlevad paljud organisatsioonid selle eest, et ajakohastada oma süsteeme. Et olla selles kindel, tähendab tegelik ettevõtluskeskkond sageli seda, et paranduste paigaldamine kogu ettevõttes pole kerge ülesanne. Mis iganes selle igavese probleemi põhjus ka on, on lõpptulemus sama: iga rakendatava parandusega muutub võimaluse akensissetungijatele üha avatumaks.

Aegunud – hing kinni?

Mõned ohvrid said pihta mitte sellepärast, et nad ei olnud paiganud, vaid sellepärast, et parandamine oli võimatu, või vähemalt juhitamatu. See tähendab, nad kasutasid süsteeme, mis olid jõudnud oma eluea lõppu ning tavatugiteenuse puudumise tõttu puudus parandus. Sel juhul on aegunud ja pärandsüsteemide asendamine üldine mure. Kui see on koheselt võimatu, peab vanad süsteemid, kus võimalik, oma võrgusegmentidest eraldama.

Ussi kihvade eemaldamine ja surnuks näljutamine

Tegelikult võib turvalisusega arvestav võrgusegment üldiselt tugevdada ettevõtte kaitsevõimet, eriti ussilaadse käitumisega pahavara vastu, nagu seda oli WannaCryptor. Lubades ainult teatud funktsionaalsete segmentide sisse-välja ja omavahelist liiklust, samuti turvates andmeid põikliikumiste ajal, isegi siis kui rikkumine toimus ühes segmendis, on kokkupuude piiratud ja kahju vaos hoitud. Boonusena võimaldab võrgu lahterdamine tugevamat juurdepääsukontrolli, piirates juurdepääsu allvõrkudele ainult töötajatega, kellele see on vajalik, ja ainult lubadega, mida nad tõesti vajavad.

Lülitage välja, mida te ei vaja

Rünnak levis läbi ammu aegunud Microsofti failijagamise serverisõnumiploki esimese versiooni (SMBv1) protokolli, nii et ütlematagi peab protokolli antiikse versiooni üldse välja lülitama – nagu seda soovitas Microsoftise aastal 2016. SMB-d kõigis oma kolmes versioonis kasutatakse portides, mis ei tohi üldse kokku puutuda avatud internetiga. Päeva lõpul ei tee kunagi paha jätta tööle ainult teenused, mida vajatakse, lülitades samal ajal välja kõik teised.

Pahavaravastase tarkvara olemasolul on põhjus

Tugev küberturbekontroll kindlustab selle, et kõigile seadmetele sobib turvatarkvara, mis vajab loomulikult ajakohastamist. Tugev pahavaravastane pakett sisaldab täiendavaid kaitsekihte, mis sekkuvad kübertapmisahela erinevatel etappidel, aidates kaitsta isegi probleemide eest, mille vastu pole välja lastud või rakendatud – või isegi välja arendatud – paika. Nagu teatatud ühes meie blogipostituses,tuvastas ja blokeeris ESET varsti pärast pandeemia puhkemist katsed kuritarvitada SMB haavatavust enne, kui konkreetne pahavaratüvi isegi loodi.

Varundage (ja testige varundusi)

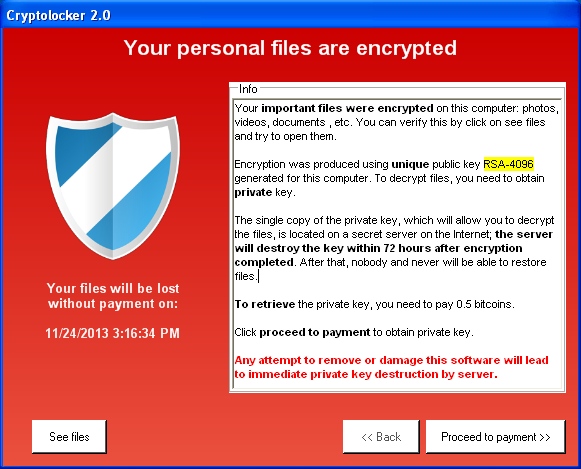

Viimasena, kuid mitte vähem tähtsamana – varukoopiad. Sellise stsenaariumi puhul tulevad varukoopiad mängu viimase kaeviku meetmena pärast seda, kui kogu küberkaitse on läbi murtud, kuid see rõhutab juhtumisi nende tähtsust. Tõesti, kui juhtub kõige halvem, sõltub edukas juhtumile reageerimine ja taastumine varem läbi proovitud varundusstrateegiast. Selliseks käitumisviisiks on vaja teha sageli andmekoopiaid andmekandjatele, mis on tavaliselt võrgust väljas, seega hoida neid turvaliselt väljaspool pahavara ligipääsu. Sel viisil pole vaja juurelda võimaluse üle anda järele ründajate nõudmistele – ideele, mille vastu me igatahes üldiselt oleme. Lisaks ei aita maksmine sel juhul väga tõenäoliseltüldse.

(Lõppkokkuvõttes) kergema tee valimine

Hoolimata sellest, kui suuri nõudmisi esitavad ettevaatusabinõud, on need peaaegu sama rasked kui kõik see, mida on vaja teha, kui te tegelete tõsise juhtumi tagajärgedega. See vana mõttetera on jätkuvalt vägagi tõepärane isegi siis, kui kisa-kära WannaCryptori pärast on täiesti maha rahunenud.

See paneb teid kindlasti imestama: mis siis juhtus turvaauguga – EternalBlue –, mis tekitas kõigepealt rünnaku? Ärge enam imestage: me katsime selle kinni. Ent meie oma Ondrej Kubovič leiab, et kahjuks on see auk elus ja hammustab.

Kui see ei rahulda teie uudishimu, lugege järgmisel nädalal kindlasti meie kirjutist tõsiasjadest, mida te WannaCryptist ehk ei tea.