Võimude hiljutine ülemaailmne operatsioon häiris sadade üle kogu maailma hargnenud botnetide tööd. Botnetid ehk loojale alluvate „botide“ võrgud toimisid tänu pahavarale, mille ESETi uurijad klassifitseerisid nimetuse Win32/TrojanDownloader.Wauchos alla, kuid see on mõne teise turvatarkvara pakkuja poolt tuntud ka kui Gamarue või Andromeda.

Rahvusvaheline operatsioon toimus 29. novembril pärast Microsofti ja ESETi uurijate enam kui aasta pikkust koostööd. ESET pakkus botnetide jälgimise järel operatsiooni jaoks vajalikku tehnilist teavet, tuvastades käske jagavad kontrollserverid (C&C) ja jälgides, mida ohvrite arvutitesse installeeriti. Istusime maha ESETi pahavara vanemuurija Jean-Ian Boutiniga, et rääkida ESETi rollist selles operatsioonis ja ka botnetide tekitatavast ohust üldisemalt.

Arvestades seda, et Wauchos on üks pikema ajalooga pahavara perekondi, siis miks on see nii kaua vastu pidanud?

Wauchos on arvutimaailmas ringelnud 2011. aastast ja olnud saadaval põrandaalustes foorumites ja seega on seda müüdud erinevatele inimestele. Samuti on selle arvukad omadused ja järjepidev arendamine olnud küberkriminaalide jaoks paeluvad ja seega on seda pikemat aega ka kasutatud.

Miks on nii kaua aega kulunud selle ohu maandamiseks?

Seda tüüpi operatsioon on ajakulukas. Nii nagu on mainitud blogis, siis algas selle eesmärgi kallal töö 2015. aastal. Palju aega kulus selleks, et kõik oleks võimude jaoks valmis. Samuti peavad olema seotud vajalikud asutused, kes oleks valmis botneti lõpetamiseks vajalikke ressursse pakkuma. See tähendab, et botnet peab olema väga oluline ja põhjustama palju kahju, et sellega võitlemiseks algaks sarnase mahuga operatsioon.

Millistes riikides oli kõige enam nakatumisi?

Enamik nakatunud arvuteid viimase kuue kuu jooksul on meile teadaolevalt pärit Kagu-Aasiast ja Lõuna-Ameerikast.

Millised seadmed olid peamiselt mõjutatud? Koduarvutid, tööarvutid, serverid…?

Wauchose nakatumisvektorid sisaldasid sotsiaalmeediat, eemaldatavaid meediume, spämmi ja kõrvalisi allalaadimisi. Kuna ükski neist meetoditest ei ole suunatud kindla kasutajate grupi vastu, siis praktiliselt iga arvutikasutaja, kes vastavat linki kasutab, on potentsiaalne ohver.

Milline oli teie roll viirusevastases operatsioonis ja mida hõlmas teie uurimustöö ja koostöö Microsofti ning võimudega?

Meie roll operatsioonis oli tehniline: pahavara analüüs ja Wauchos botnetide kasutatud C&C-serverite tuvastamine. Kuna seda ohuallikat müüdi põrandaalustes foorumites, oli oluline veenduda, et kõik Wauchos C&C-serverid tuvastati ja võeti maha samaaegselt. Me aitasime sellele kaasa oma botneti jälgimise süsteemi kaudu.

Kuidas saite te kätte botneti taga olnud pahavara ja kuidas seda analüüsisite?

Esimeseks sammuks oli analüüsida boti võrguprotokolli ja käitumist, et kaasata see meie botneti jälgimise platvormi. Platvorm on suuteline automaatselt analüüsima meie klientidelt saadud näidiseid, eraldama vajaliku teabe ja kasutama seda otseselt seoses C&C-pahavaraserveriga. Seekaudu saame koguda operatsiooni jaoks vajalikku teavet automaatselt, analüüsides Wauchos näidiseid, mille meile edastavad meie kliendid.

Kuidas tegite kindlaks selle, et kriminaalid ei oleks teie uurimusest teadlikud?

Sellist tüüpi operatsiooni kallal töötades on kõrgeima tähtsusega muidugi see, et kriminaalid ei oleks toimuvast teadlikud. Sestap üritasime teavitada vaid inimesi, kes pidid toimuvaga kursis olema ja hoida tundlik teave privaatsena.

Millist tüüpi kahju põhjustas Wauchos kõige enam pärast seda, kui arvuti nakatus?

Ajalooliselt kasutati Wauchost selleks, et varastada sisselogimisandmeid oma püüdurplugina kaudu ja paigaldada lisapahavara nakatunud süsteemi.

Milline oli levinud viis, mille kaudu masinaid kompromiteerida?

Kuna Wauchose ostis ja seda levitas seejärel mitmeid küberkriminaale, siis selle ohu nakatumisvektorid erinesid oluliselt. Ajalooliselt jagati Wauchose näidiseid sotsiaalmeedia, sõnumisaatmisprogrammide, eemaldatava meediumi, spämmi ja ärakasutuskomplektide kaudu.

Kas esines mingeid ilmselgeid märke, mille kaudu arvuti kasutaja sai teada, et tema Windows on nakatunud?

Ei, otseselt mitte.

Kuidas botneti monetiseeriti? Ma eeldan, et raha oli botnetide käivitamise eesmärk.

Kuna Wauchos oli põrandaalustes foorumites müügiks, siis esines erinevaid monetiseerimisskeeme. Üks neist oli grabber-plugina abil internetikontode salasõnasid varastada. Teine võimalus oli tasu eest paigaldada kompromiteeritud arvutisse lisapahavara – see oli väga populaarne skeem küberkriminaalide seas, tuntud kui „pay-per-install“.

Millist C&C infrastruktuuri kasutasid Wauchosi operaatorid „zombie“-arvutite kontrollimiseks?

Nad kasutasid mitut C&C-serverit, mis asusid eri asukohtades. Käesolev operatsioon oligi nende serverite vastu suunatud.

Kas oli olemas mõni usaldusväärne viis selleks, et teha kindlaks, kas bot suhtles oma C&C-serveriga?

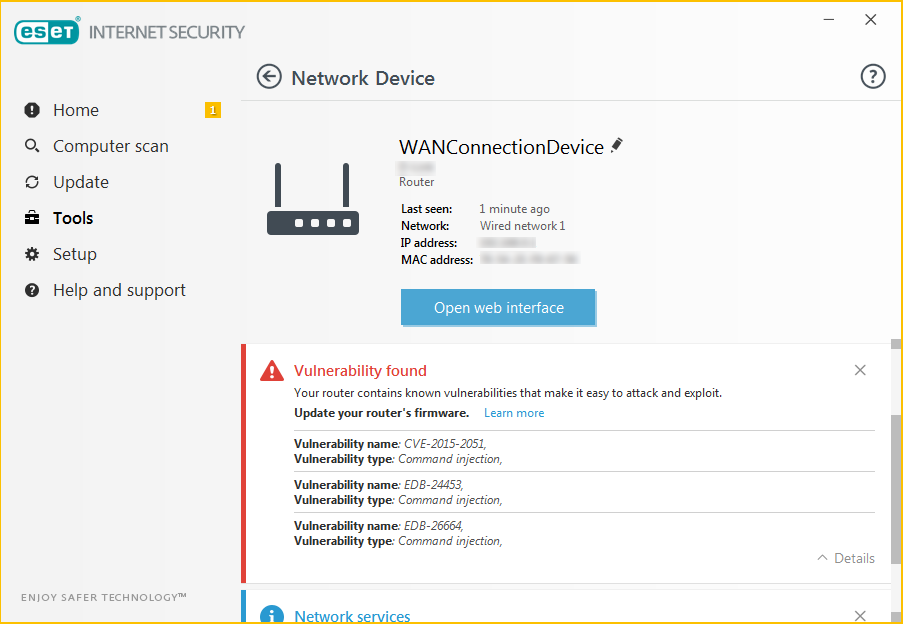

Wauchosi botid kasutasid äratuntavat võrgumustrit oma C&C-serveritega suhtlemiseks. See võimaldas meil oma kasutajaid paremini kaitsta, lisades uue kaitsekihi. Lõime võrgutuvastusmehhanismid, mis olid suutelised ära tundma, kui bot üritas oma C&C-serveriga suhelda.

Kuidas te tuvastasite nakatunud arvuti ja selle C&C-serveri vahelise suhtluse ja kuidas see aset leidis?

Võrgusuhtluse kohta on detailselt võimalik lugeda meie blogis. Suhtlus tuvastati eri viirusenäidiseid pöördprojekteerides.

Kas C&C-liiklus oli krüpteeritud?

Jah, kasutati RC4-võtit, mis oli kahendsüsteemis manustatud.

Kuidas segas botneti taga olnud pahavara operatsioonisüsteemi toimimist?

Wauchos segas operatsioonisüsteemi tööd mitmel viisil. Muuhulgas üritas see välja lülitada Windowsi tulemüüri, Windows Update’i ja kasutajakonto kontrollimise funktsioone.

Kas Wauchos kasutas mingisuguseid anti-VM või „anti-sandbox“- tehnikaid?

Kuna selle pahavara perekond oli põrandaalustes foorumites müügiks, siis kasutasid erinevad küberkriminaalid erinevaid tehnikaid, kuid tõepoolest nägime näidiseid, mis kasutasid anti-VM ja „anti-sandbox“ tehnikaid.

Kas on kuidagi võimalik tuvastada, kui edukas juurkomplekti plugin oli nakatumise peitmisel?

Otseselt mitte.

Oma botneti tegevuse takistamise kogemusele tuginedes, mida näete te Wauchosi jaoks edaspidi juhtumas?

Tõenäoliselt hakkab see vaikselt kaduma, sest selle vastu on tulemas kasutusele lahendus. Seda tüüpi kauakestva botneti puhul on väga raske kõiki Wauchosiga nakatunud arvuteid pahavarast puhtaks teha, kuid nii kaua, kuni C&C-serverite üle on kontroll heade kavatsustega inimestel, ei ole vähemasti mingisugust uut ohtu põhjust nakatunud arvutite omanikel karta.

Rääkides üldiselt, siis millised sümptomid võiksid igapäevaseid kasutajaid hoiatada selle eest, et nende arvuti on kaasatud botneti?

Sõltuvalt pahavara perekonnast, võib olla raske aru saada, et arvuti on pahavaraga nakatunud. Kui märkate oma arvuti juures imelikku käitumist nagu näiteks, kuid mitte ainult, oma turvatarkvara väljalülitumine või uuenduste tegemise võimatus või panete tähele, et te ei saa enam tavapäraseid Windowsi uuendusi, siis võib süüdlaseks olla pahavara. Kasutades tasuta tööriistu nagu ESETi Online Scanner, saate oma süsteemi skaneerida ja leida ning eemaldada neid probleeme põhjustada võiva pahavara.

Kuidas saab olla kindel, et arvuti ei saa botneti osaks?

Enamik levinud pahavara perekondi kasutavad vanu trikke ja neid ei saa arvutisse paigaldada ettevaatamatute kasutajate abita. Tavalisteks soovitusteks on, et ärge klikake suvaliste linkidele ja ärge avage manuseid, mis on pärit tundmatutest allikatest – nii astute juba suure sammu turvalise internetikogemuse suunas.

Kas tähistasite edukat operatsiooni ka klaasi šampusega?

Jah!

Allikas: Welivesecurity

Jaga artiklit